Ein definitiver Leitfaden für die Telekommunikationssicherheit: SS7-Netzwerkprotokolle

Unabhängig davon, welche Sicherheitsgarantien Mobilfunknetzbetreiber bieten, zeigen reichliche Beweise, wie anfällig diese Systeme sein können. Derzeit sind diese Netzwerke sowohl für aktive Signalangriffe als auch für passive Lauschangriffe anfällig.

Ein häufiges Missverständnis ist, dass Sicherheitsverletzungen sehr kompliziert und aufwändig sind und nur von Sicherheits- und Geheimdiensten oder raffiniertesten Hackern durchgeführt werden können. Viele Menschen betrachten ein Mobilkommunikationsnetz als ein System, das auf den fortschrittlichen Technologien basiert. Dieses komplexe System basiert jedoch auf kleineren Subsystemen mit unterschiedlichen technologischen Ebenen. Das schwächste Glied einer Ebene kann die Sicherheit des gesamten Netzwerks beeinträchtigen.

Zum Beispiel basiert das Platzieren von Sprachanrufen in modernen Mobilfunknetzen immer noch auf der SS7-Technologie (Signaling System No.7). SS7-Protokolle gehen auf die 1970er Jahre zurück, als die Bedenken hinsichtlich der Signalsicherheit nicht so groß waren wie heute. Zu dieser Zeit umfassten Sicherheitsprotokolle die physische Sicherheit von Hosts und Kommunikationskanälen, was es unmöglich machte, über einen nicht autorisierten Remote-Host den Zugriff auf das SS7-Netzwerk zu erhalten. Darüber hinaus würde der Zugriff zur Signalisierung viel mehr Aufwand und High-Tech-Hardware erfordern.

Was machte das SS7-Netzwerk für verschiedene Angriffen anfällig?

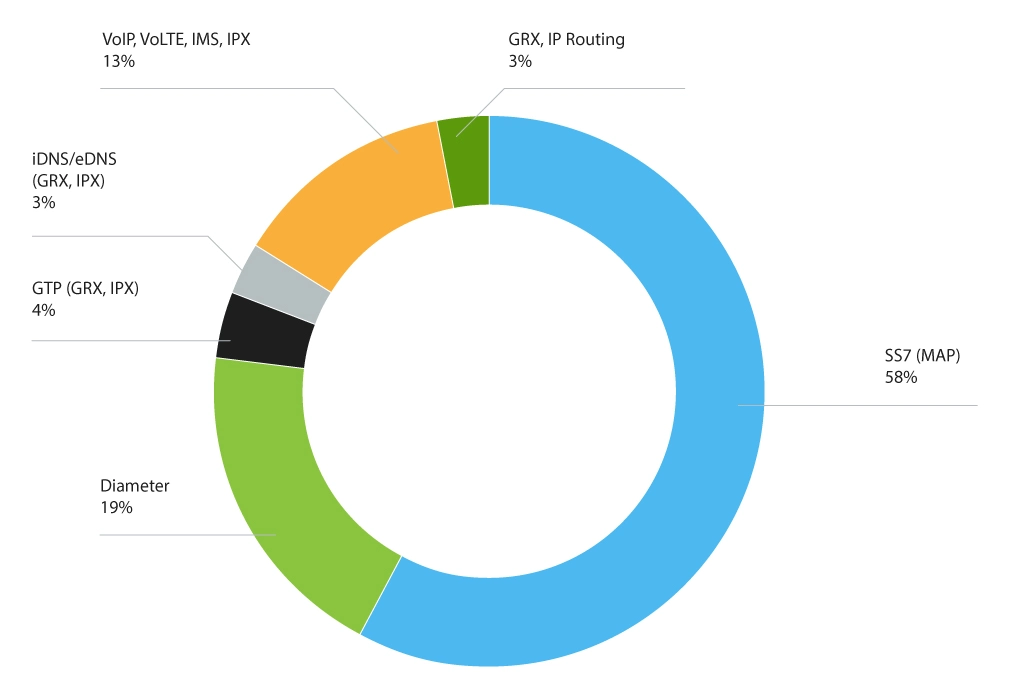

Das Wachstum der Internet-Technologien, insbesondere SIGTRAN, ermöglichte die Migration und Anpassung von SS7-Protokollschichten an die IP-Welt. Zu diesem Zeitpunkt wurde die Signalsicherheit zu einem viel ernsteren Problem. Das Netzwerk wurde für ein breiteres Publikum geöffnet, wobei nicht vertrauenswürdige Parteien seine Fähigkeiten für betrügerische Aktivitäten ausnutzen. Sicherheitsprobleme wurden auch in Diameter gemeldet, insbesondere wenn die Kombination von SS7 und Diameter es ermöglichte, alle für den Angriff benötigten Informationen zu erhalten.

Auch heutzutage arbeiten GSMA, Telecom und private Sicherheitsunternehmen intensiv an tragfähigen Lösungen, um Sicherheitslücken des SS7-Protokolls zu beheben und die Anomaly Detection präziser zu machen.

Betrüger, Mafia und Geheimdienste untergraben immer noch das Vertrauen in Mobilfunknetze. Führende Betreibergruppen sichern sich ab, da das gesamte Netzwerk eine geringe Sicherheit aufweist, Anomalie-Erkennung nicht immer erwartete Ergebnisse erzielt und spezifische Sicherheitsmaßnahmen (Budget, Bewusstsein, lange Bereitstellungszeiten usw.) fehlen. Darüber hinaus werden Angriffe selten offengelegt, veröffentlicht und fast nie bestraft, was Angreifern lediglich Unbehagen bereitet , während sie sich möglicherweise auf weitere Angriffe vorbereiten.

Nochmals, die Sicherheitsprobleme des SS7-Signalisierungsnetzwerks und seine Sicherheitslücken kein neues Thema - Branchenführer waren sich der Risiken schon immer bewusst. Erst in den letzten Jahren hat das Problem jedoch immer mehr Aufmerksamkeit auf sich gezogen.

Jetzt suchen Sicherheitsforscher die Beweise, um zu zeigen, wie einfach es für einen kenntnisreichen Angreifer wäre, verschiedene Arten von Exploits mit Low-End-Geräten und mit relativ einfachen Mitteln zu begehen, um Zugriff auf das globale Signalisierungsnetzwerk zu erhalten.

Die oben genannten Sicherheitslücken können nicht nur zu Umsatzverlusten bei Mobilfunkbetreibern führen, sondern auch zu Datenschutz- und Sicherheitsbedenken bei den Kunden. Die Signalsicherheit, die sich auf die Beseitigung von Schwachstellen im Netzwerkschutz konzentriert, sollte auch Mobilfunknetzbetreibern helfen, Ihre Fraud Detection zu verbessern und ihren guten Markenruf zu bewahren.

Die GSMA beschloss, Sicherheitsbedenken und mehrere Probleme anzugehen, indem sie geeignete Gruppen von Fachleuten erstellten, die an einem neuen Satz von Dokumenten (FS.07, FS.11, FS.19, IR.82, etc.) arbeiten sollen.

Kategorisierung der MAP-Meldungen

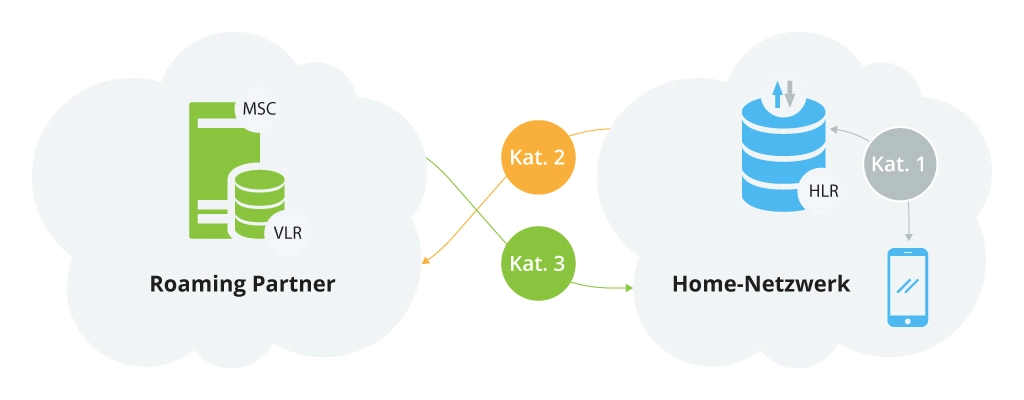

Als Analysen und Dokumente erschienen, wurde die Kategorisierung der MAP-Meldungen eingeführt, die auf ihrer Funktionsweise und Verwendung basiert und zur Verbesserung der Anomaly Detection beiträgt. Im Folgenden finden Sie einige Beispiele für solche Kategorien, die zuvor von GSMA beschrieben wurden.

Category 1: Intra-PLMN messages

Kategorie 1: Intra-PLMN Meldungen

Intra-PLMN, unzulässige Meldungen, die nur innerhalb desselben Netzwerks empfangen werden sollten. Das sind nicht autorisierte Pakete (aufgeführt in FS.11) und sollten nicht zwischen den Betreibern gesendet werden, es sei denn, es besteht eine ausdrückliche bilaterale Vereinbarung zwischen den Betreibern. Hier sind einige der Pakete:

- SRI (Routing-Informationen senden),

- SRI_GPRS (Routing-Informationen für GRPS senden),

- ATI (jederzeit Abfrage),

- ATM (jederzeit Änderungen),

- Send_USS_Req (umstrukturierte ergänzende Serviceanfrage senden),

- Send_Identification, Send_Parameters, Send_IMSI usw.

Category 2: Inter-PLMN messages and home network

Inter-PLMN-Meldungen müssen vom Home-Netzwerk der Teilnehmer empfangen werden. Mit anderen Worten bezieht sich die Kategorie 2 von MAP-Meldungen auf diejenigen, die von Inbound-Roamern von ihrem Home-Netzwerk empfangen werden. Diese Kategorie umfasst die folgenden Pakete:

- PSI (Abonnenten-Info angeben),

- PRN (Roaming-Nummer angeben),

- PSL (Standort des Abonnenten angeben),

- ISD (Teilnehmerdaten einfügen),

- DSD (Teilnehmerdaten löschen),

Kategorie 3: Inter-PLMN-Meldungen und besuchtes Netz

Inter-PLMN-Meldungen, Nachrichten, die vom besuchten Netz des Teilnehmers empfangen werden müssen. Meldungen der Kategorie 3 sind MAP-Pakete, die durch Verbindungen zwischen Mobilfunknetzbetreibern geliefert werden dürfen. Es wird als verdächtig/abnormal angesehen, wenn diese Pakete aus einem Netzwerk stammen, das nicht der letzte bekannte Standort des Teilnehmers ist. Ebenso wie in Kategorie 2 sollten bestimmte Pakete nur von einem Roaming-Partner des Heimnetzbetreibers stammen. Die folgenden Pakete sollten überwacht und analysiert werden:

Kat. 3.1: MAP-Meldungen mit dem Standort, der durch vergangene/aktuelle VLR-Information validiert wurde:

- MO-FSM (kurze Meldung, die von einem Mobilgerät stammt),

- Register_SS, Erase_SS (Zusatzdienst registrieren oder löschen),

- Activate_SS, Deactivate_SS (Zusatzdienst aktivieren oder deaktivieren),

- Process_USS_Req (unstrukturierte Zusatzserviceanfrage bearbeiten), etc.

Kat. 3.2: MAP-Pakete mit dem Standort, der nicht durch vergangene/aktuelle VLR-Information validiert wurde:

- UL (Speicherort aktualisieren),

- UL_GPRS (GPRS-Standort aktualisieren),

- SAI (Authentifizierungsanfrage senden), etc.

Meldungen von der Kategorie 3.1 können überwacht werden, indem die vergangene/aktuelle VLR-Adresse bezüglich des empfangenen Pakets überprüft wird.

Main Types of SS7 Network Attacks

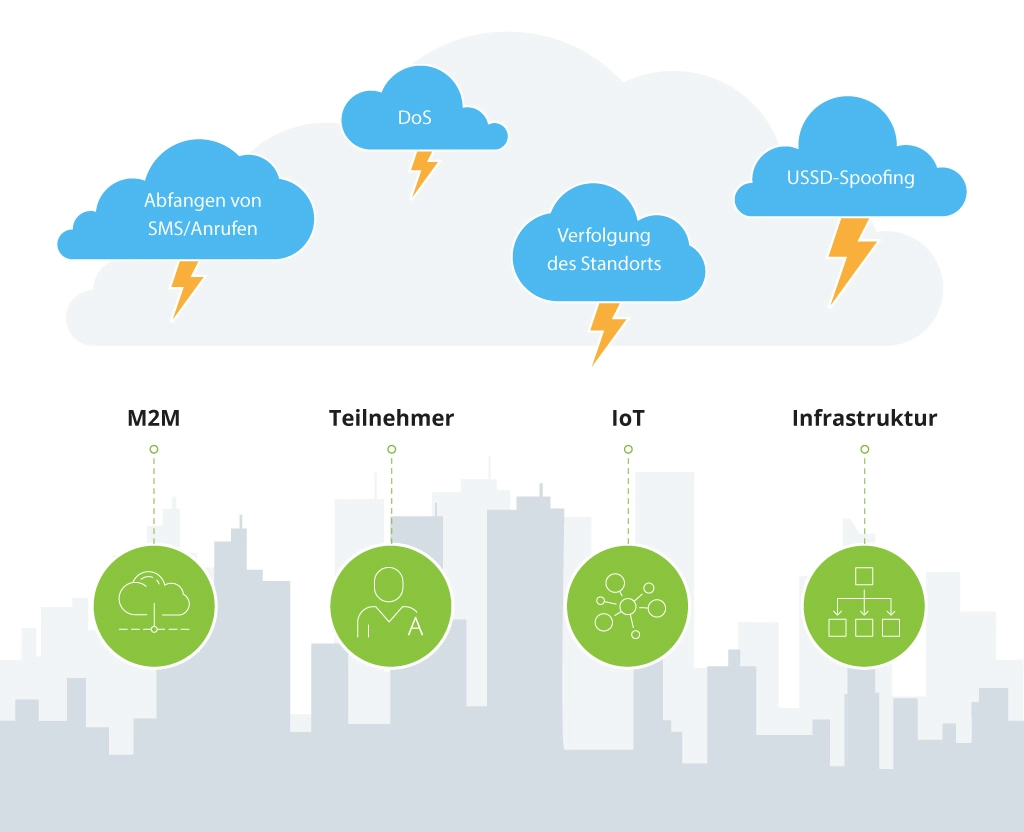

Betrügerische Angriffe über das Signalisierungsnetz

können nicht nur Teilnehmern und Mobilfunknetzen als Ganzes, sondern auch

Infrastrukturen (innerhalb eines Gebäudes oder sogar des gesamten Stadtgebiets),

IoT-und M2M-Ökosystemen schaden.

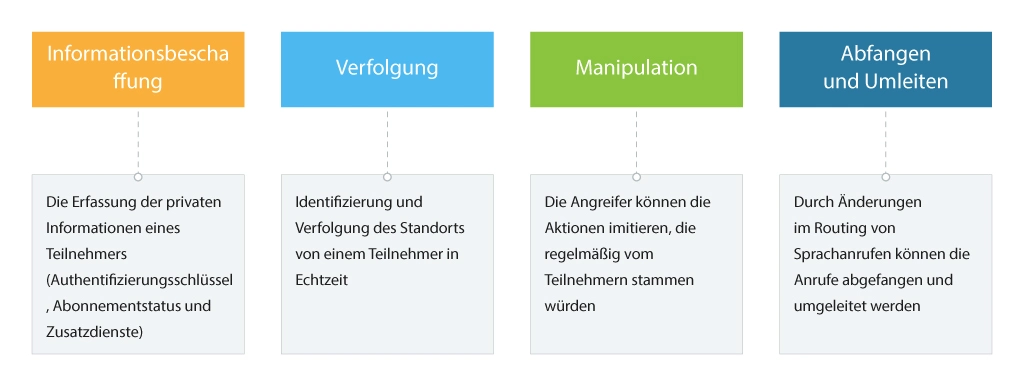

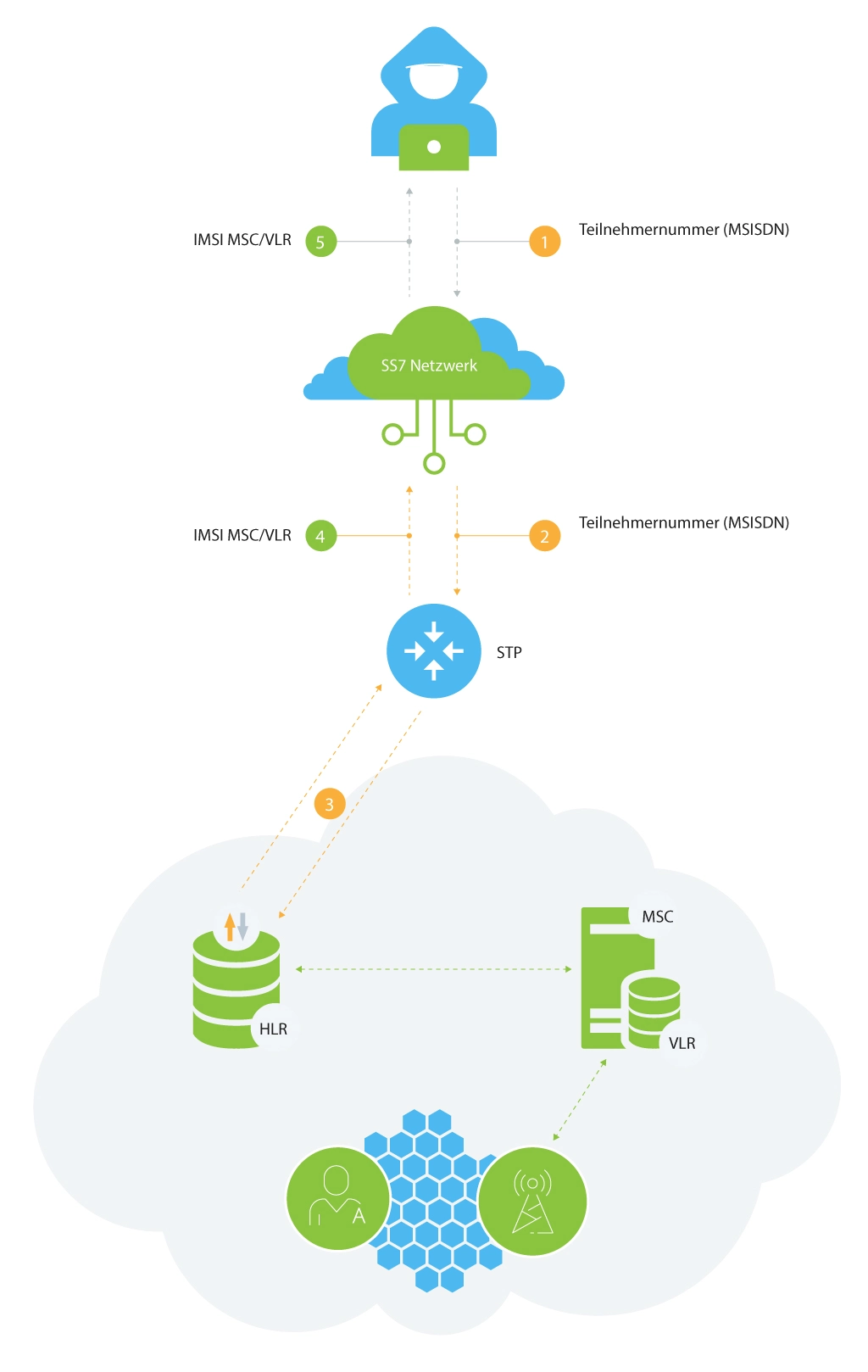

Information Gathering

Dies ist häufig der primäre Schritt des Angriffs, bei welchem Angreifer die Abonnenten-Informationen (IMSI, Authentifizierungsschlüssel, Standort - Land/Gebiet/Zelle, Einrichtung der Anrufweiterleitung usw.) bekommen und die Netzwerkspezifika (z. B. Netzwerktopologie) bestimmen.

Die Informationsbeschaffung kann ein geringeres Missbrauchsrisiko darstellen, ist jedoch der wichtigste Teil, der angegangen werden sollte, um weiteren Missbrauch von Diensten zu verhindern. Sogar mit dem teilweisen Erfolg der Informationsbeschaffung in SS7 kann der Angreifer diese Daten verwenden, um weitere Angriffe auf das Profil eines Teilnehmers über Diameter durchzuführen.

Ein solcher Angriff kann mittels der folgenden MAP-Meldungen ausgeführt werden:

- SendIMSI: Anfrage wird an die Nummer des Teilnehmers gesendet (normalerweise von Anfang an bekannt), HLR antwortet mit der IMSI des Teilnehmers;

- SRI: HLR antwortet mit den IMSI -, MSRN- und MSC - (optional) und HLR - (optional) Adressen des Abonnenten;

- SRI-SM (Routing-Informationen für SMS senden): HLR gibt die IMSI des Teilnehmers und seine MSC;

- SRI-LCS (Routing-Informationen für Ortungsdienste senden): HLR stellt die IMSI -, LMSI - (optional), MSC-und SGSN-Adressen des Teilnehmers bereit.

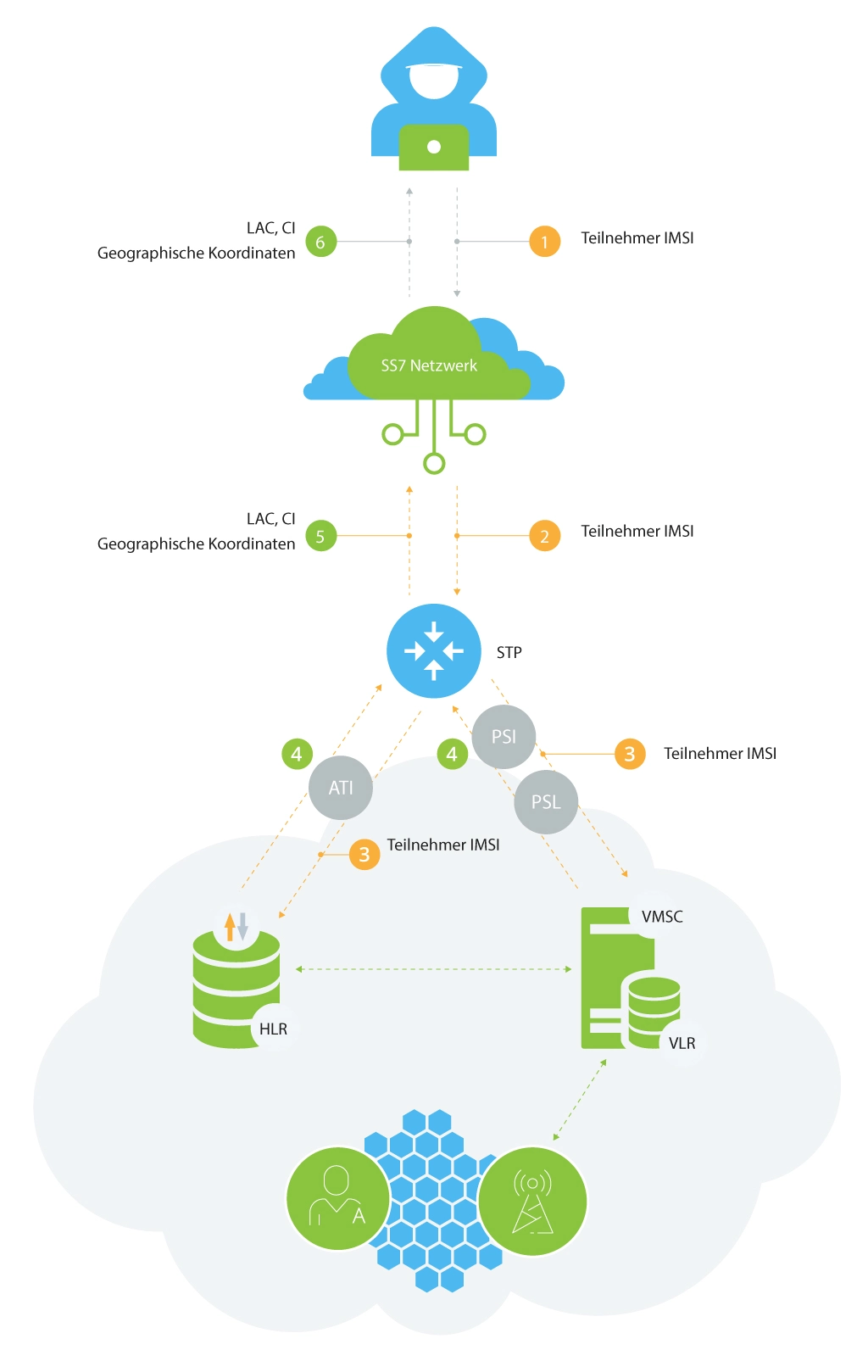

Standortbestimmung

Obwohl diese Art des Angriffs immer noch Teil des Prozesses der Informationsbeschaffung ist, verlagert sich der Fokus auf die Verfolgung des aktuellen Standorts des Teilnehmers. Das Ziel des Angreifers besteht darin, einen genauen globalen Tracking-Service für Mobilfunkteilnehmer zu ermöglichen, der von wenigen Kilometern bis zu nur Hunderten von Metern reicht. Während das kompromittierte Mobilfunknetz nicht den genauen Standort angibt, können der Standortbereich und die aktuellen Zelleninformationen in die tatsächlichen Geo-Koordinaten konvertiert werden.

Die Standortdaten können auch dazu verwendet werden, um andere Angriffe zu starten, welche den Teilnehmern angebotene Dienstleistungen oder Ladefunktionen beeinträchtigen würden. Zu diesem Zweck werden die folgenden MAP-Pakete verwendet:

- ATI (jederzeit Abfrage): dieses Paket wird an die HLR des Teilnehmers gesendet. Im Gegenzug liefert HLR die MSC/VLR-Adresse des Teilnehmers, LAC (location area code), CI (cell id), IMEI (optional), den Status des Abonnenten (aktiv, offline usw.), usw.

- PSI (Teilnehmerinformationen bereitstellen): die Anfrage wird an die besuchte MSC des Teilnehmers gesendet (IMSI - und MSC-Adresse sollten nach der ersten Phase bekannt sein - erfolgreiche SRI, SRI für SM oder SRI für LCS). MSC liefert als Antwort LAC des Teilnehmers, die Zell-ID, IMEI (optional), den Status (aktiv, offline usw.) und die Informationen darüber an, wie relevant Standortdaten sind (in Minuten).

- PSL (den Standort des Teilnehmers angeben): Die Anfrage wird an die besuchte MSC gesendet, die den Zugriff auf die geografischen Koordinaten des Teilnehmers gestattet.

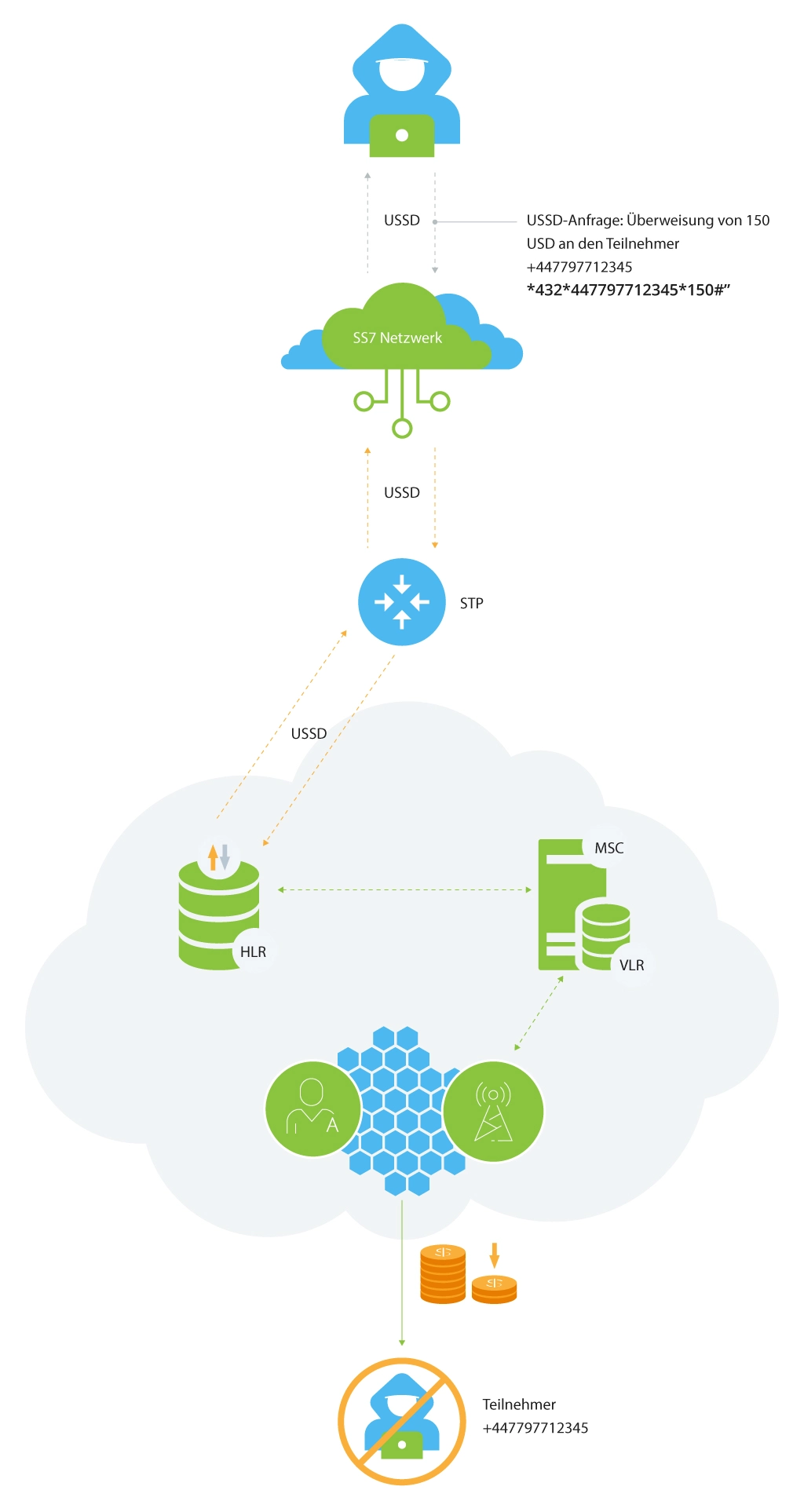

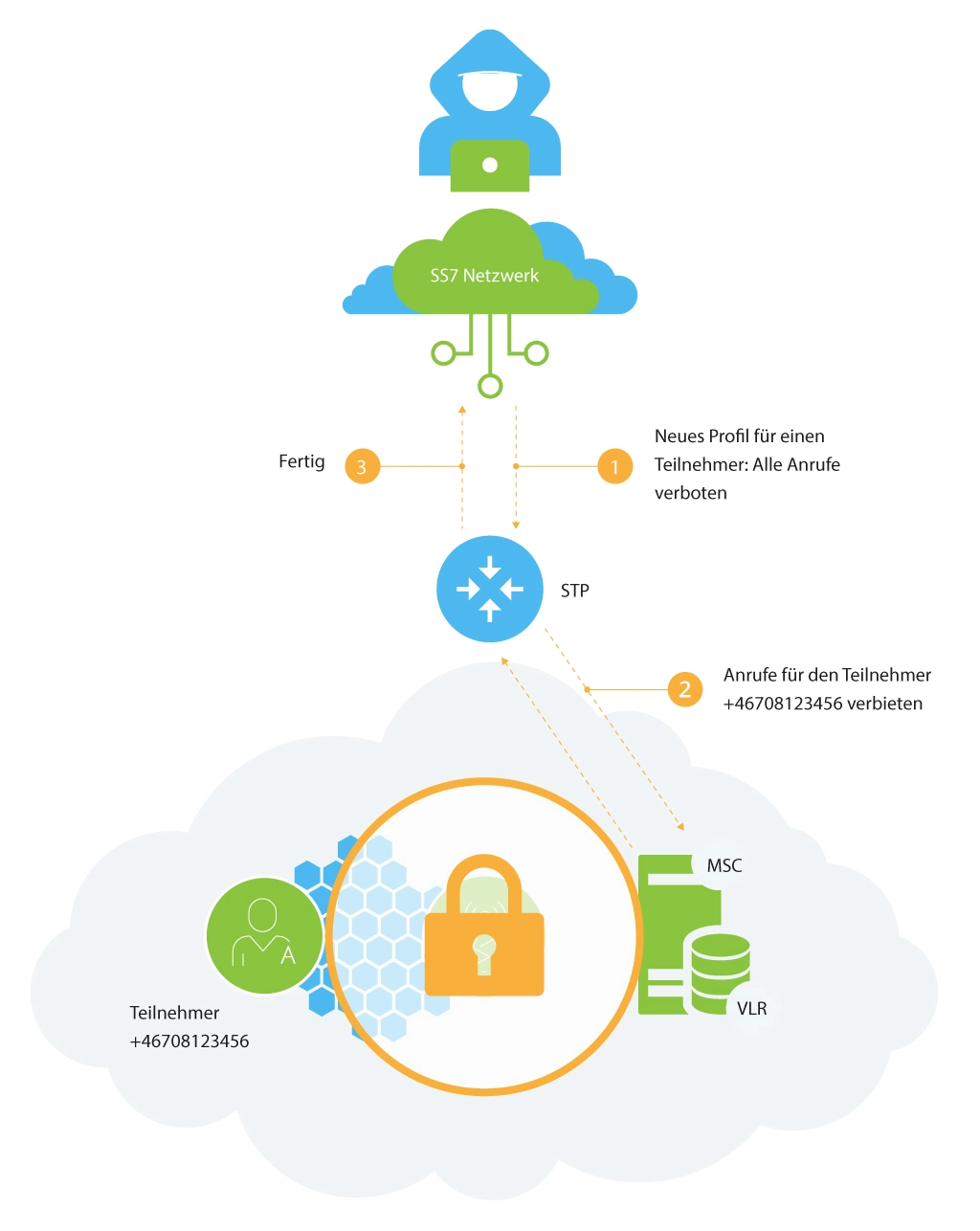

Manipulation

Die Manipulation ist auf einen bestimmten Teilnehmer ausgerichtet und zielt darauf ab, das Profil eines Teilnehmers im aktuell bedienenden Netz VLR zu ändern. In vielen Fällen gefährden diese Angriffe Ladeeinrichtungen und aktivieren oder deaktivieren gleichzeitig zusätzliche Teilnehmerservices, was nur für das Home-Netzwerk typisch ist.

Ziemlich oft erkennen Netzwerke solche Änderungen nicht. Der Grund dafür besteht darin, dass der Zugriff auf das Netzwerk in den meisten Fällen unbegrenzt ist, sodass Angreifer Informationen sammeln und dann die Teilnehmerdaten ändern können.

Bei diesem Angriff werden USSD-Anfragen unter dem Deckmantel des Opfers direkt an HLR gesendet. Es ist auch ein gutes Beispiel für die Verwendung einer legitimen Meldung mit einer USSD-Anfrage, die von VLR an HLR gesendet wird. Die Ausgangsdaten, die gefährdet sein können, sind eine Teilnehmernummer, eine HLR-Adresse und eine USSD-String. Das schlimmste Szenario dieses Angriffs ist, wenn eine Anfrage gesendet wird, um Geld zwischen den Konten der Abonnenten zu überweisen.

Dieser Betrugsangriff kann ausgeführt werden, indem Process-Unstructured-SS-Request Paket die folgenden Daten nutzt:

- Telefonnummer des Teilnehmers, MSISDN (normalerweise von Anfang an bekannt);

- HLR-Adresse (kann wie im Abschnitt der Informationsbeschaffung dargestellt abgerufen werden);

- USSD-Anfragestruktur (normalerweise auf der Website des Dienstanbieters mit offenem Zugang beschrieben).

Das Ziel des Angriffs besteht darin, dass das Netzwerk mit falschen Teilnehmerprofildaten getäuscht wird. Wenn sich ein Teilnehmer im Netzwerk (MSC) registriert, wird sein Profil von der HLR-Datenbank in die VLR-Datenbank kopiert. Das Profil enthält Informationen zu aktiven und inaktiven Teilnehmerservices, Parametern der Anrufweiterleitung, der Adresse der Online-Abrechnungsplattform usw. Der Angreifer kann ein gefälschtes Teilnehmerprofil an die VLR senden, indem er ein einfaches ISD-Paket (Insert Subscriber Data - Teilnehmerdaten einfügen) erzwingt.

Datenverkehrsumleitung/-abfangen

Mithilfe der Informationen über einen Teilnehmer können Angreifer unter Verwendung der kompromittierten Daten zusätzlichen Datenverkehr senden und Profil- oder Routingparameter des Teilnehmers ändern, um den Datenverkehr abzufangen/umzuleiten. Normalerweise sind diese Angriffe nicht sehr weit verbreitet, stellen jedoch ein hohes Risiko dar, da die Identität des Teilnehmers leicht gefährdet ist. Darüber hinaus kann es zu großem Missbrauch nicht nur im Bereich der Telekommunikation führen. Angreifer können sich als Abonnent ausgeben und andere betrügerische Aktivitäten begehen, die andere Typen von Sicherheits- und Finanzbetrug fördern.

Eines der häufigsten Beispiele ist der Missbrauch eines Roaming-Verfahrens. Um den Angriff durchzuführen, werden Datensätze und Aktivitäten (Sprachanrufe, SMS, etc.) eines Teilnehmers an das gefälschte Netzwerk weitergeleitet. Mit genügend Raffinesse des Angreifers verhalten sich diese gefälschten Netzwerke wie normale Netzwerke, wenn sie mit anderen signalisierenden Parteien kommunizieren. Darüber hinaus ist es ohne detaillierte Analyse des Datenverkehrs nahezu unmöglich, den Angriff zu erkennen, deswegen ist dieAnomalieerkennung von großer Bedeutung in diesem Fall.

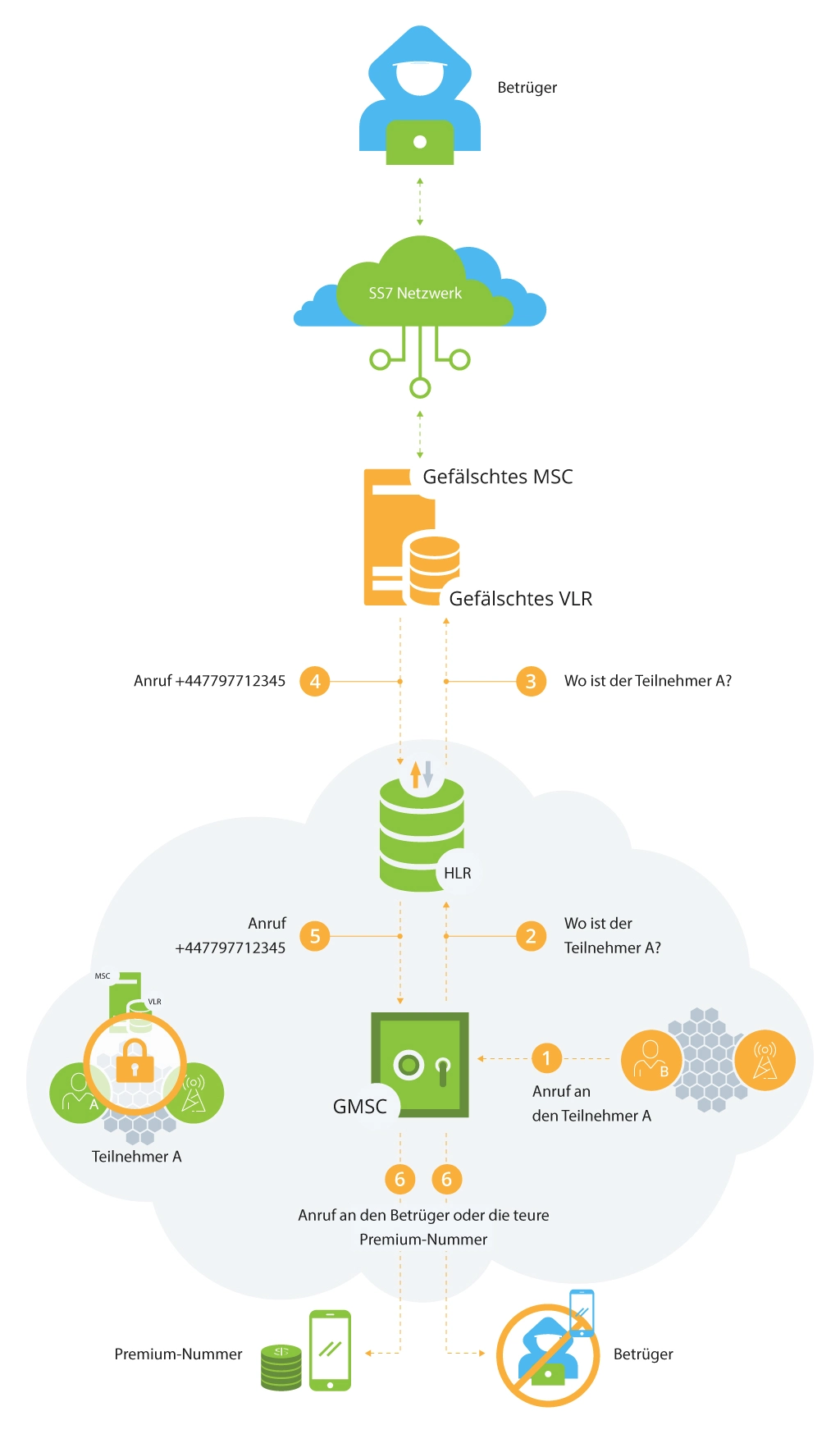

Der Angriff kann durch Umleiten des eingehenden Anrufs vornommen werden. Sein Ziel besteht darin, das Routing von Sprachanrufen zu ändern und alle eingehenden Anrufe umzuleiten. Wenn ein Anruf beendet wird, sendet das Gateway MSC (GMSC) eine Anfrage an das HLR, um das MSC/VLR zu identifizieren, welches den Teilnehmer aktuell bedient. Diese Daten dienen zur Weiterleitung des Anrufs an den entsprechenden Switch.

Wenn es dem Betrüger gelungen ist, den Teilnehmer (mithilfe der MAP-Meldung Location Update) in einer gefälschten MSC/VLR zu registrieren, leitet die HLR die empfangene Anforderung an diese MSC/VLR weiter, welche wiederum die Mobile Station Roaming Number (MSRN) sendet, um den Anruf umzuleiten. Die HLR überträgt diese Nummer an die GMSC, die den Anruf an die angegebene MSRN weiterleitet.

Infolgedessen kann der Angreifer den eingehenden Anruf an eine andere Nummer umleiten (in unserem speziellen Fall an die Nummer 447797712345, wie es im Bild unten gezeigt ist).

Dieser Angriff kann Sie mehr kosten, wenn solche Anrufe auf einige teure internationale Nummer mit Sondergebühren umgeleitet werden.

What Measures Should Be Applied

Der Diebstahl von Geld, die Bestimmung des Standorts eines Teilnehmers, das Abhören von Anrufen und die Unterbrechung von Kommunikationsdiensten sind die Ergebnisse der missbrauchten SS7-Sicherheitslücken. Solche Bedrohungen sollten Mobilfunkbetreiber und ihrer Kunden heutzutage noch minimieren, deswegen soll die Fraud Detection bei Mobilfunkbetreibern von höchster Priorität sein. Mit der Internetverbindung ist die mobile Kommunikation zu einem bevorzugten Angriffspunkt für Hacker geworden, die in kritische Infrastrukturen von Unternehmen eindringen möchten.

Wenn Mobilfunkbetreiber in naher Zukunft keine Schutzsysteme gegen SS7-basierte Angriffe implementieren, werden nicht nur öffentliche und private Organisationen, sondern auch ganze Nationen zu Opfer von solchen Angriffen.

Um ihre SS7-Netzwerke zu schützen, sollten Mobilfunkbetreiber folgenden Maßnahmen anwenden:

- Analysierung der Hosts des Anbieters im SS7-Netzwerk;

- Kontrolle der Nachrichtenfilter;

- Überwachung des SS7-Verkehrs;

- Verbesserte Anomalieerkennung;

- Untersuchung des Potenzials für Angriffe und Betrugn;

- Ermittlung von Fehlern in der Gerätekonfiguration und Schwachstellen in Protokollen .

Letzter Punkt

Dieser Artikel ist einer der Beiträge zum Thema Telekommunikationssicherheit. Damit haben wir versucht, die häufigsten Arten von Angriffen sowie Maßnahmen zu beleuchten, die Mobilfunknetzbetreiber ergreifen sollten, um mehrere Schwachstellen zu beheben, auf die Anomaly Detection aufmerksam zu werden und ihr Netzwerk zu schützen.

Infopulse kann Ihnen helfen, SS7-Probleme mit der professioneller Unterstützung unserer Telekom-Experten zu bekämpfen, die Ihnen dabei Hilfe leisten können, Ihre Netzwerkssicherheit zu stärken, indem modernste Sicherheitspraktiken und -maßnahmen angewendet werden.

![A Guide to Adopt Microsoft Sentinel for SAP [thumbnail]](/uploads/media/thumbnail-280x222-microsoft-sentinel-for-sap.webp)

![SW Maintenance [thumbnail]](/uploads/media/thumbnail-280x222-the-importance-of-software-maintenance.webp)

![Level of Automation Maturity [thumbnail]](/uploads/media/thumbnail-280x222-catching-up-with-hyperatomation-how-to-define-automation-maturity.webp)

![Power Apps Licensing Guide [thumbnail]](/uploads/media/thumbnail-280x222-power-apps-licensing-guide.webp)

![Azure Backup for SAP HANA databases [Thumbnail]](/uploads/media/thumbnail-280x222-azure-backup-the-most-suitable-solution-for-sap-hana-databases.webp)

![Defender for IoT [thumbnail]](/uploads/media/thumbnail-280x222-how-to-ensure-Iot-and-ot-security98.webp)

![AWS migration strategy [thumbnail]](/uploads/media/thumbnail-280x222-aws-migration-strategy.webp)

![Field Experience in Consulting for Telcos [thumbnail]](/uploads/media/thumbnail-280x222-importance-of-field-experience-in-consulting-services-for-telcos.webp)

![Credit Risk Management Software Development [thumbnail]](/uploads/media/how-to-approach-the-development-280x222.webp)

![Investing in XR [thumbnail]](/uploads/media/thumbnail-280x222-when-invest-in-xr.webp)