Sicherheit für IoT und OT mit Microsoft Defender für IoT

Warum OT/IoT-Umgebungen einen starken Schutz brauchen

Operational Technology (OT) ist eine Gruppe von Geräten, die Unternehmen einsetzen, um industrielle Anlagen, Prozesse und Ereignisse zu überwachen und zu verwalten. Das Internet der Dinge (IoT) sind meist verbraucherfreundliche, mit dem Internet verbundene Geräte. Zurzeit sind weltweit über 16,7 Milliardenaktive OT/IoT-Endpunkte im Einsatz.

Moderne OT-Geräte sind über zahlreiche Netzwerke mit dem Internet verbunden (Kabelverbindung, WLAN, Mobilfunk, Bluetooth usw.). Außerdem sind die meisten von ihnen mit der Steuerung kritischer Prozesse betraut, die von effizientem Büroflächenmanagement bis zu automatisierten chemischen Probenentnahmen reichen.

Deshalb können gegen OT- und IoT-Geräte gerichtete Angriffe erhebliche Risiken für Unternehmen mit sich bringen. Die Situation wird dadurch verschärft, dass die OT/IoT-Angriffe zweigleisig erfolgen können: Hardware und Software, wobei beide als Hebel genutzt werden können, um die Sicherheitsmaßnahmen zu durchdringen.

Im November 2021 stellte die Cybersecurity & Infrastructure Security Agency (CISA) fest, dass

Die von Philips hergestellten IntelliBridge EC 40 und EC 80 Hub-Geräte enthielten kritische Sicherheitslücken, die es Hackern ermöglichten, auf Patientendaten zuzugreifen und DDoS-Angriffe (Distributed Denial of Service) zu starten. Das Unternehmen war gezwungen, schnell einen neuen Patch zu veröffentlichen, doch sein Ruf war beschädigt.

Das Ausnutzen von IoT- und OT-Schwachstellen war auch die Grundlage für die Cyberattacke auf Viasat im Februar 2022, wodurch 5.800 Enercon-Windturbinen nicht mehr richtig funktionierten, die Datenschutzverletzung bei Samsung im März 2022, den Malware-Angriff auf die Energieinfrastruktur der Ukraine im April 2022, den Cyberangriff auf den Hafen von London im Mai 2022 sowie vieler anderer Zwischenfälle verschiedener Größenordnungen.

Alles in allem wurden in den von der CISA veröffentlichten ICS-CERT-Beratungen für industrielle Kontrollsysteme 560 neue Schwachstellen in der ersten Hälfte des Jahres 2022 und weitere 218 – in der zweiten Hälfte des Jahres 2022 – aufgedeckt.

Der Schwerpunkt der Angriffe lag auf der kritischen Produktionsindustrie, gefolgt von der Energiewirtschaft, Wasser- und Abwasserunternehmen, Transportsystemen und dem Gesundheitswesen.

Gängige Arten von Schwachstellen in OT- und IoT-Geräten

Der „Preis“ der größeren Vernetzung ist eine größere Angriffsfläche. Eine Beeinträchtigung von OT-Komponenten kann schwerwiegende Konsequenzen für ein Unternehmen haben und somit ein attraktives Ziel für Hacker darstellen. Das Eindringen in ein einziges Gerät könnte sofort Zugang zu einem größeren System verschaffen. Dieser Umstand wird noch erheblich verstärkt, wenn man bedenkt, dass einige OT-Geräte einerseits mit dem Internet und/oder anderseits mit anderen Systemen im Unternehmen vernetzt sind. Das Thema „IoT-Hacking“ ist immer wieder in den Schlagzeilen, weil das allgemeine Bewusstsein für Sicherheitsrisiken niedrig ist, die Sicherheitspraktiken in den Unternehmen unzureichend sind und der Einblick in die verschiedenen Assets gering ist. Diese Punkte sind die Ursache für die häufigsten Schwachstellen in IoT-Geräten, wie z. B:

- Ungesicherte Netzwerkdienste

- Unerlaubte Änderungen an der Gerätekonfiguration

- Ungesicherte Ökosystemschnittstellen

- Fehlende Mechanismen für Sicherheitsupdates

- Einsatz veralteter Komponenten

- Ungenügender Datenschutz

- Unsichere Datenübertragung und -speicherung

- Fehlende zentralisierte Geräteverwaltung

- Verwendung der Standardeinstellungen des Herstellers

- Fehlender physischer Schutz der Geräte

Andrea Carcano, Chief Product Officer und Mitbegründer von Nozomi Networks, erklärte in einem EE-Interview:

IoT- und OT-Netzwerke mit Microsoft Defender für IoT schützen

Die Herausforderungen beim Schutz von IoT- und OT-Netzwerken ergeben sich aus den wachsenden Ausmaßen der Netzwerke. Von intelligenten Videokonferenzsystemen und vernetzten Druckern bis hin zu intelligenten Zählern und vernetzten Steuerungen für die Verwaltung von Fertigungsaufträgen – der Einsatz von IoT/OT-Geräten in Unternehmen nimmt immer mehr zu. Im europäischen Raum nutzen über 48 % der Großunternehmen in irgendeiner Form IoT-Geräte.

Mit der steigenden Anzahl von Endgeräten, Sicherheitsfunktionen, Konfigurationsanforderungen pro Gerät und Nutzeridentitäten haben Unternehmen immer mehr Schwierigkeiten, den vollen Überblick (und damit die Kontrolle) über ihren OT-Bestand zu behalten.

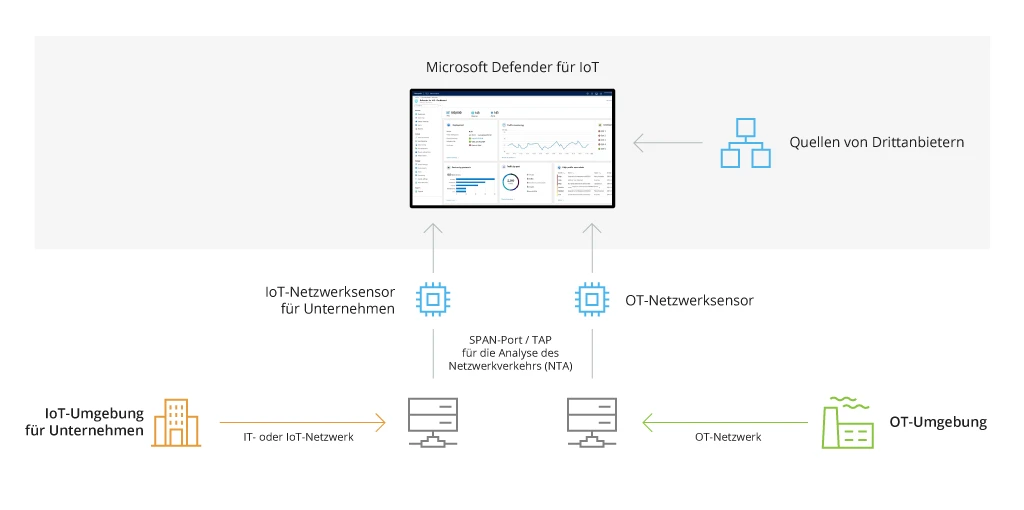

Microsoft Defender für IoT (ehemals Azure Defender für IoT) ist eine Network Detection and Response (NDR)-Lösung zum Sammeln von Sicherheitstelemetrie über verschiedene IoT-, OT- und ICS-Geräte zur anschließenden Analyse.

Microsoft Defender für IoT kann vor Ort, in der Cloud oder in einer hybriden Form eingesetzt werden und kann effektiv skaliert werden, um einen umfassenden Einblick in die IoT/OT-Umgebung des Unternehmens zu erhalten, Sicherheitsbedrohungen zu erkennen und die Sicherheitsrisiken zu verwalten.

Hinweis: Microsoft Defender für IoT ist keine eigenständige Sicherheitslösung. Es bietet eine Netzwerküberwachung und ermöglicht den Datenaustausch zwischen angeschlossenen Geräten und zusätzlichen Sicherheitssystemen wie Microsoft Sentinel oder SIEM/SOAR-Tools von Drittanbietern.

Im Grunde hat Microsoft Defender für IoT die Aufgabe, den Netzwerkverkehr in Ihrem Netzwerk aus OT- und IT-Geräten kontinuierlich zu überwachen. Es kann so konfiguriert werden, dass es die folgenden Sensortypen überwacht:

- OT/IoT-Netzwerksensoren, die an einen SPAN-Port oder Netzwerk-TAP angeschlossen werden

- OT/IoT-Netzwerksensoren, die Analyse-Engines und Layer-6 Deep Packet Inspection (DPI) verwenden

In diesen beiden Fällen erfolgt die Datenerfassung, Analyse und Warnmeldung direkt auf dem Sensor, was sowohl die Bandbreite als auch die Latenzzeit reduziert. Lokale oder Azure-basierte Dashboards erhalten nur Sicherheitstelemetrie und Erkenntnisse für das Sicherheitsmanagement.

Microsoft Defender für IoT: Wichtige Eigenschaften

Microsoft Defender für IoT wurde für die Erkennung von Bedrohungen und Schwachstellen in IoT- und OT-Umgebungen entwickelt.

Da etliche IoT- und OT-Geräte keine integrierten Sicherheitsagenten haben, die Sicherheitstelemetriedaten an verbundene Tools senden können, bleiben sie für Cybersicherheitsteams möglicherweise unsichtbar und daher ungepatcht und/oder falsch konfiguriert.

Mit Microsoft Defender für IoT können Unternehmen:

- sofort neue IoT/OT-Geräte in ihren Netzwerken entdecken. Details zur Ausrüstung, zusätzliche Daten von Netzwerksensoren und andere relevante Quellen sammeln.

- Warnungen über gängige Arten von Risiken in Echtzeit erhalten (z.B. fehlende Patches, offene Ports, nicht autorisierte Änderungen an Gerätekonfigurationen, Controller-Logik oder Firmware).

- Von Empfehlungen für das Schwachstellenmanagement, die auf Verhaltensanalysen und maschinellen Lernalgorithmen basieren, profitieren.

- Fortgeschrittene Bedrohungsszenarien wie Zero-Day-Exploits oder „Living-off-the-Land“-Taktiken modellieren.

- Die Bereitstellung in der Cloud, vor Ort und in hybriden IoT/OT-Netzwerken skalieren, um volle Transparenz zu erreichen.

- Die Überwachung auf Geräte mit benutzerdefinierten oder nicht standardisierten Protokollen erweitern, indem Sie das Horizon Open Development Environment (ODE) SDK verwenden.

Microsoft Defender für IoT: Implementierung von Best Practices

Microsoft Defender für IoT ermöglicht die kontinuierliche Überwachung aller OT/IoT-Geräte durch die Zentralisierung von Daten und bietet dem Security Operation Center (SOC) bessere Kontrollmöglichkeiten, damit es seine Arbeit bestmöglich erledigen kann – und gewährleistet so den unbestreitbaren Schutz Ihres Betriebsablaufs.

Nutzer von Microsoft Defender für IoT erhalten Zugriff auf die folgenden Komponenten:

- Ein Azure-basiertes Portal für das Cloud-Management und Integrationen mit anderen Microsoft-Sicherheitsdiensten.

- IoT/OT-Sensorkonsole für die Geräteerkennung und nachfolgende Defender-Bereitstellung entweder auf dem Gerät selbst oder auf einer virtuellen Maschine. Sie können wählen, ob Sie mit der Cloud verbundene Sensoren oder vollständig lokal verwaltete Sensoren vor Ort konfigurieren möchten.

- Eine Konsole für die zentrale Vor-Ort-Verwaltung von OT-Sensoren und die Überwachung lokaler, luftgekapselter Umgebungen.

Um sicherzustellen, dass Sie das Maximum aus den angebotenen Lösungen erhalten, empfehlen wir, eine Reihe von Best Practices für die Konfiguration von Microsoft Defender für IoT zu befolgen.

1. Entscheiden Sie sich für eine Reihe von SOC-Anwendungsfällen

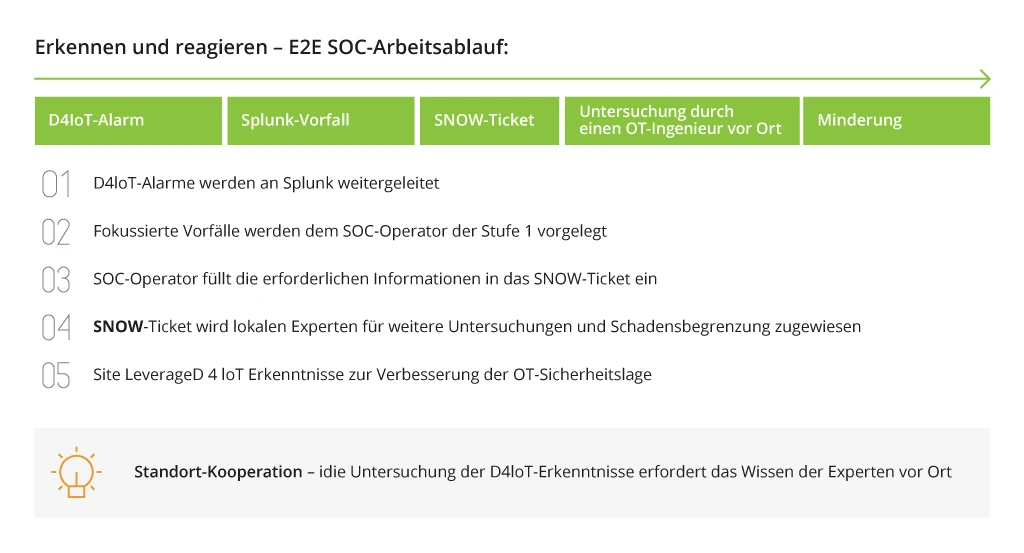

Ein SOC-Anwendungsfall ist ein modellierter Sicherheitserkennungs- und Reaktionsplan, den Ihr Unternehmen für die Erkennung, Meldung und Eindämmung einer bestimmten Sicherheitsbedrohung entwickelt. Sie erstellen also eine Liste mit priorisierten Bedrohungen, Compliance-Anforderungen und Branchenanforderungen, die Sie in einen SOC-Alarm umwandeln möchten – ein Ereignis, das eine Untersuchung und eine koordinierte Reaktion Ihres Sicherheitsteams erfordert.

Sie müssen die Parameter für die Alarmierung festlegen (d. h. welche Art von Verhaltensabweichung eines Geräts als Anomalie betrachtet und weiter untersucht werden soll), da Microsoft Defender für IoT große Datenmengen sammeln und verarbeiten kann.

So kann es z.B. unnötig sein, Warnmeldungen für Konfigurationsänderungen an SCADA-Geräten zu erstellen, die vom Administrator oder privilegierten Nutzern vorgenommen wurden. Die Einrichtung eines Alarms für Geräteänderungen durch eine unbekannte oder unbefugte Nutzung ist jedoch entscheidend. Auf der Grundlage des Vorfalls würde Ihr SOC-Team dann einen spezifischen Ablaufplan für die Untersuchung und Behebung entwickeln. Im Falle des obigen Beispiels könnte es sich um die automatische Versendung eines SPS-Stop-Befehls handeln.

2. Gestaltungsregeln für SIEM

Security Information and Event Management (SIEM) ist die Praxis der Konsolidierung von Sicherheitsinformationen und des Ereignis-Managements, um schneller auf Sicherheitsschwachstellen und Bedrohungen reagieren zu können. Das Ziel von SIEM – das Erkennen und Beheben von Vorfällen in einem frühen Stadium, bevor sie den Geschäftsbetrieb behindern können.

Auf der Basis der identifizierten SOC-Anwendungsfälle für OT/IoT sollte Ihr Team analytische Regeln entwerfen, die helfen, aussagekräftige Alarme für einen bestimmten Vorfallstyp zu generieren. Richten Sie dann schrittweise Arbeitsabläufe für die Analyse der erhaltenen Warnung und die Implementierung geeigneter Abhilfemaßnahmen ein.

3. Automatisieren Sie SOC-Workflows mit der Integration von Microsoft Defender und Microsoft Sentinel

Microsoft Sentinel ist das konvergierte SIEM/SOAR-Tool des Unternehmens. Microsoft Sentinel erleichtert nicht nur die Verwaltung von Sicherheitsinformationen und Ereignissen, sondern bietet auch robuste Tools für die Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR).

Wenn Sie Microsoft Defender für IoT in Microsoft Sentinel integrieren, können SOC-Teams von den in Sentinel verfügbaren vorkonfigurierten Regelsätzen profitieren, die bei der Identifizierung von IoT/OT-Ereignissen helfen, sowie von vorkonfigurierten Ablaufplänen zur automatischen Vorfallsuntersuchung und -reaktion. Außerdem können SOC-Teams intelligente Filter für Vorfälle nach bestimmten IoT-Problemen implementieren und detaillierte Berichte über die geschäftlichen Auswirkungen eines Vorfalls für andere Beteiligte erstellen.

Die Ablaufpläne von Sentinel helfen den SOC-Teams dabei, eine bessere Alarmtriage zu implementieren, die Besitzer/Betreiber von Geräten zu alarmieren, Fehlalarme auszusortieren und schneller mit einer umfassenden Untersuchung zu beginnen.

Reduzierung der OT- und IoT-Sicherheitsrisiken mit Microsoft Defender

OT-Sicherheit erfordert eine koordinierte Reaktion von Netzwerkbetriebszentren (NOCs), Sicherheitsbetriebszentren (SOCs), Geräteverwaltungssystemen (DMSs) und Anwendungsmanagementsystemen. Um zwischen diesen Einheiten Übereinstimmung und Standardisierung zu erreichen, benötigen Organisationen ein zentralisiertes, aber dennoch flexibles Sicherheitssystem.

Lösungen wie Microsoft Defender for IoT, kombiniert mit Microsoft Sentinel, ermöglichen es Unternehmen, alle Assets in ihrer IoT/OT-Umgebung zu integrieren und sie von einer zentralen Konsole aus zu überwachen und zu verwalten. Ein derartiger integrierter Ansatz reduziert die Cyber-Risiken erheblich, da er zusätzliche Sicherheitseinblicke und Möglichkeiten zur proaktiven Eindämmung von Vorfällen bietet, anstatt rückwirkend Abhilfe zu schaffen.