Aktivierung einer sicheren Authentifizierung in mobilen Anwendungen

In diesem Artikel wollen wir die häufigsten Authentifizierungstypen und ihre Hauptschwächen beschreiben. Außerdem werden wir auch einige Einblicke in die effektivsten Mechanismen und Methoden zur Implementierung von Multi-Faktor-Authentifizierung wagen.

Passwortbasierte Authentifizierung in mobilen Anwendungen

Die Hauptauthentifizierungsfunktionen, der Login und das Passwort sind die zwei Säulen eines gesamten Anmeldesystems und der Kern der Informationssicherheit. Zusätzliche Methoden zur Identifizierung eines Benutzers und zur Verhinderung eines unberechtigten Zugriffs ergänzen üblicherweise dieses “Authentifizierungspaar”. So wird ein PIN-Code z.B. als ein guter Schutzmechanismus betrachtet, der das klassische Authentifizierungsschema unterstützen soll, es jedoch nicht vollständig ersetzen kann.

Aber warum kann man eigentlich ein Passwortfeld in den mobilen Anwendungen nicht einfach entfernen und nur den Benutzernamen verwenden? Es ist zwar möglich, aber nicht wirklich umsetzbar. Damit niemand den Login eines Benutzers herausfinden und unbemerkt auf seine privaten Daten zugreifen kann, wird ohnehin eine gewisse Komplexität notwendig. Der Grund dafür ist, dass wir unsere Logins oft in diversen Anfrage- und Berichtsformularen eingeben und diese mit den Drittparteien wie Support-Anbieter teilen. Außerdem kann eine Anmeldung erforderlich sein, um die Kontoinformationen öffentlich anzeigen zu können. In diesem Fall unterscheiden sich die komplizierten und versteckten Logins nicht so sehr von den Passwörtern, denn dann sollte ein anderes Feld hinzugefügt werden, z. B. ein Benutzername.

Außerdem haben wir uns eher an Logins und Passwörter als an andere Authentifizierungsmethoden gewöhnt. Erstens hat jeder Smartphone-Benutzer mindestens ein paar Logins und Passwörter. Zweitens bauen die Programmierer häufig ein “Passwort-Eingabefeld” als spezifische Steuerkomponente in jede Entwicklungsumgebung ein, die ein unter Sternchen verborgenes Passwort enthält.

Obwohl diese Methode im gesamten Authentifizierungssystem essenziell verankert ist, weist sie schwerwiegende Schwächen bei der Passwortspeicherung und -freigabe auf. Allerdings können die im Folgenden beschriebenen häufigsten Präventionsmethoden die Integrität eines Passworts nicht komplett vor einer neuen brutalen Gewaltattacke oder vor Wörterbuchangriffen schützen.

Sicherung der Authentifizierung und Datenübertragung durch Verschlüsselung

Ausbalancierung der Hardware- und Software-Verschlüsselung

Ausbalancierung der Hardware- und Software-Verschlüsselung

Mit dem Aufkommen von Computernetzen ist das offene Teilen eines Passworts mit jedermann zu einer Bedrohung geworden. Selbst ein ungeschickter Hacker könnte es abfangen und den Zugang zu den Daten dieser Person erhalten. Daraufhin wurde die Verschlüsselung implementiert, aus der Digest-Authentifizierung und NTLM hervorgegangen sind. Seitdem werden die Daten verschlüsselt und auf sicherere Weise übertragen.

Die Bedeutung der Verschlüsselung für mobile Geräte ist mit der Tendenz bei den Benutzern gestiegen, vertrauliche Geschäftsdaten auf ihren Smartphones zu speichern. 55% der Befragten bestätigten in einer Studie des Ponemon Institute, dass geheim gehaltene Geschäftsdokumente über ihr Smartphone abgerufen werden können.

Dementsprechend wird die mobile Datenverschlüsselung in zwei Hauptrichtungen unterteilt:

- Vollständige Verschlüsselung der gespeicherten Daten auf dem Gerät.

- Verschlüsselung der geteilten Daten auf dem Weg von einem Gerät zum anderen.

Die Hardware-Verschlüsselung basiert auf der Codierung des gesamten Dateisystems (Betriebssystem und Benutzerdaten) im Flash-Speicher. Wenn ein autorisierter Benutzer auf die Daten zugreift, wird das System decodiert und vom Hauptspeicher abgelesen. Wenn das Gerät entsperrt ist, sind alle Daten und Anwendungen leicht zugänglich, da das System automatisch entschlüsselt wird. Daher können die sensiblen Daten in einer bestimmten Anwendung durch die niedrige Sicherheitsstufe der ausgewählten Entsperrmethode gefährdet werden.

In diesem Fall kann die Softwareverschlüsselung eine weitere Schutzebene darstellen, die den Zugriff auf geschäftlich kritische Anwendungen wie E-Mails, vertrauliche Dokumente, Finanzdateien usw. regelt. Sie kann für eine bestimmte Anwendung oder eine Gruppe verbundener Apps verwendet werden, um ausgewählte vertrauliche Daten zu verschlüsseln und zu entschlüsseln.

Für diejenigen, die sich ernsthaft mit der Übertragung von sensiblen Daten jenseits der Verschlüsselung auf einem Gerät beschäftigen, ist die Kodierung der gemeinsam genutzten Daten zwischen den Geräten gedacht. Einige Softwareanbieter (Symantec, Data Motion, Proofpoint) unterstützen bereits die mobile E-Mail-Verschlüsselung, die mit fast allen E-Mail-Clients kompatibel ist. Dieselbe Funktion ist in iMessages verfügbar, dabei werden die Nachrichten verschlüsselt und direkt an den Empfänger gesendet.

Vor- und Nachteile der Hauptverschlüsselungsmethoden bei der Authentifizierung

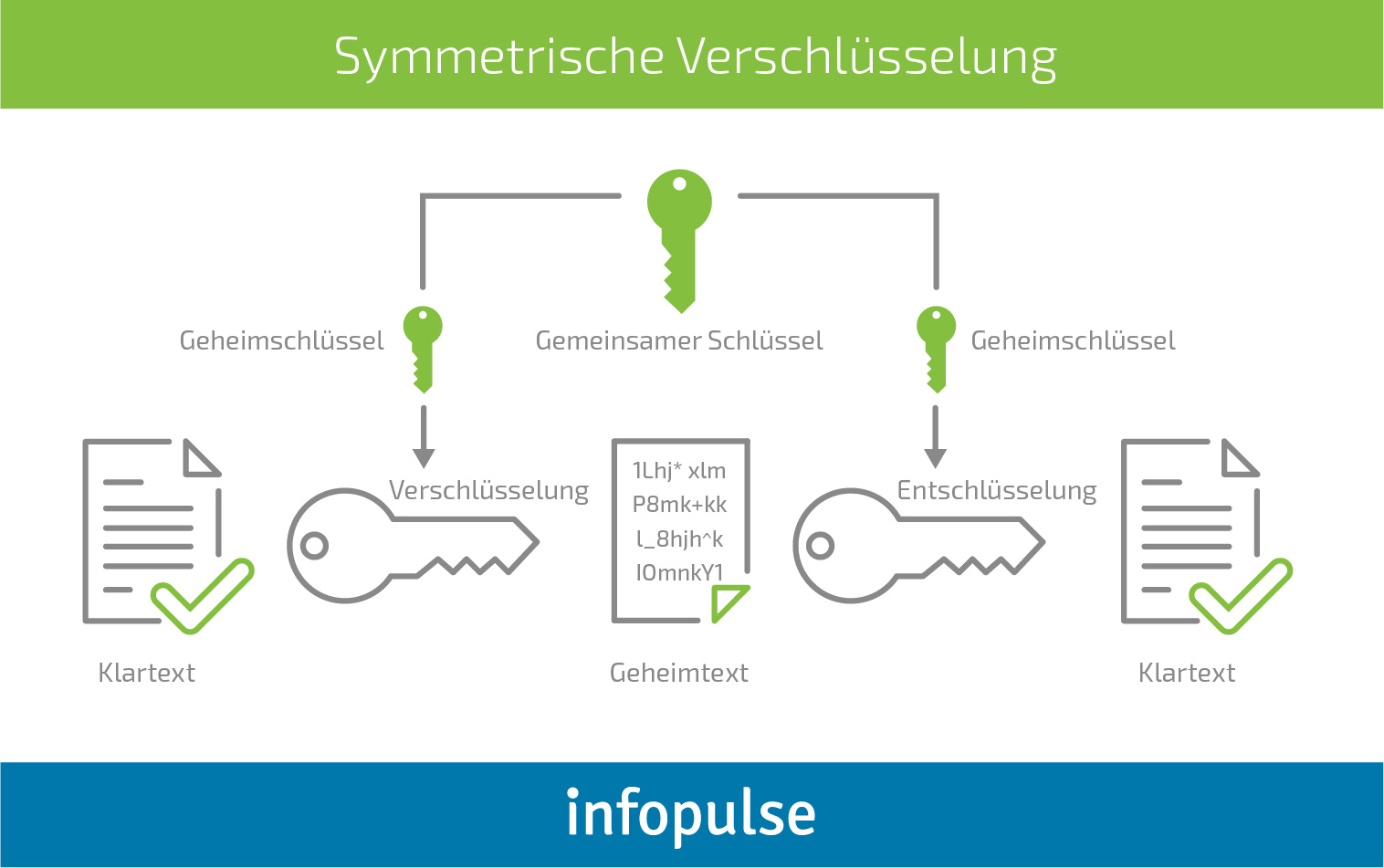

Symmetrische Verschlüsselung

Das Kodieren und Dekodieren von Daten erfolgt mit einem gemeinsamen Schlüssel, der eine beliebige Zahl, ein bedeutungsvolles Wort oder eine zufällige Buchstaben- und Ziffernabfolge sein kann. Nur autorisierte Parteien können auf den Schlüssel und die übertragene Nachricht zugreifen.

Vorteile

- Eher geringe Komplexität;

- Einfachere Implementierung in der Hardware;

- Schnellere Kryptographie;

- Weniger Verarbeitungsleistung erforderlich.

Nachteile

- Derselbe Schlüssel wird sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet.

- Für die Remote-Freigabe eines privaten Schlüssels ist ein zuverlässiger Kommunikationskanal erforderlich.

- Für einen anderen Empfänger wird ein neuer Schlüssel erstellt, wodurch die Verwaltung mehrerer Schlüssel erschwert wird.

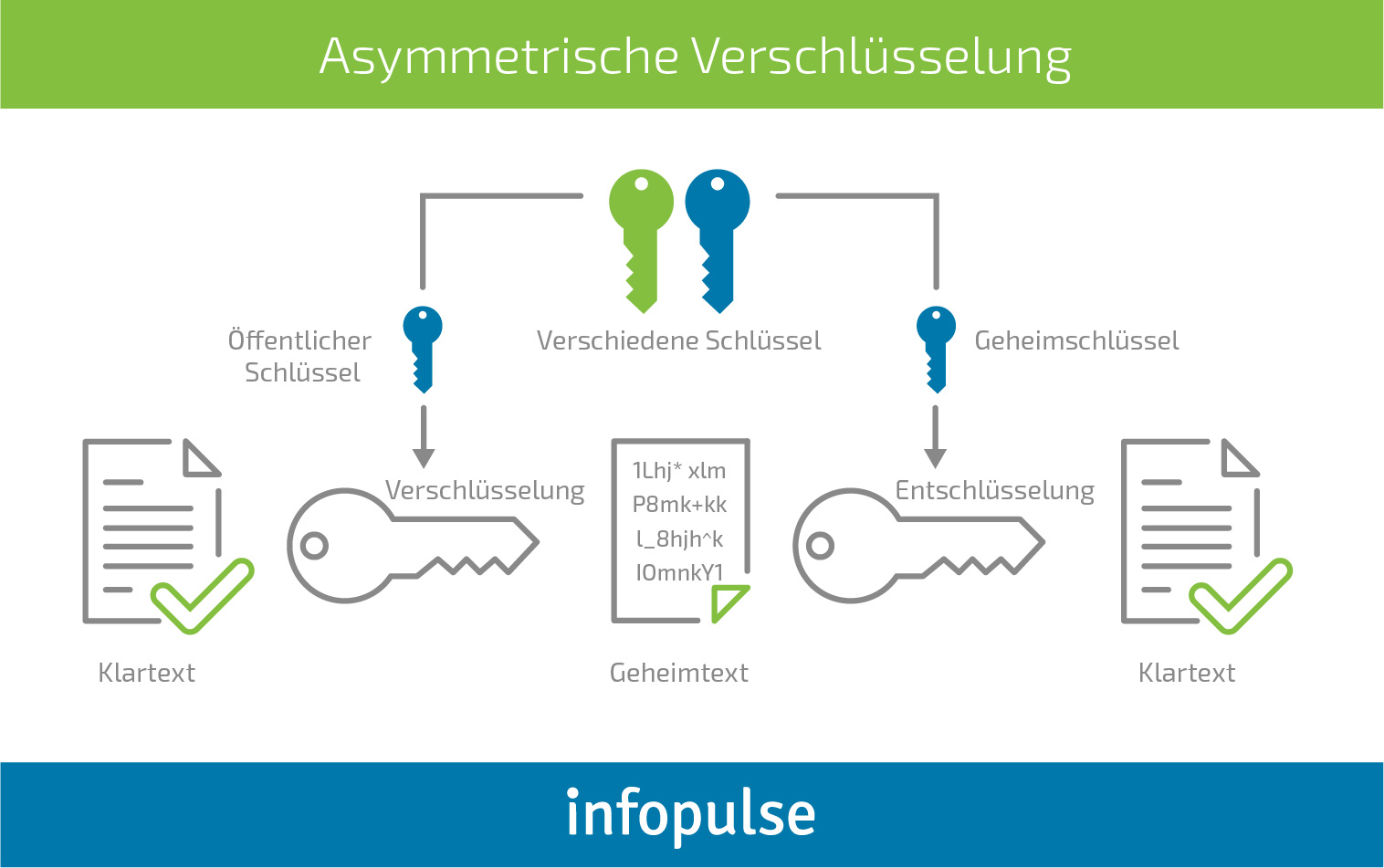

Asymmetrische Verschlüsselung

Diese Technik basiert auf zwei verschiedenen Schlüsseln für die Verschlüsselung und die Entschlüsselung dementsprechend. Mit Hilfe eines öffentlichen Schlüssels werden die Daten verschlüsselt, ein Eigentümer eines privaten Schlüssels wird verifiziert und ein sicherer Kanal für den Austausch wird eingerichtet, während durch einen privaten (“geheimen”) Schlüssel die Daten entschlüsselt werden und der Geheimschlüssel selbst niemals geteilt wird.

Vorteile

- Keine Suche nach einem sicheren Kommunikationskanal;

- Weniger Probleme mit der Schlüsselverwaltung;

- Datenauthentifizierung durch digitale Signaturen.

Nachteile

- Hohe Rechenleistung erforderlich;

- Komplizierterer und langsamerer Prozess;

- Keine integrierte Authentifizierungsmethode;

- Änderung und Missbrauch einer verschlüsselten Nachricht möglich.

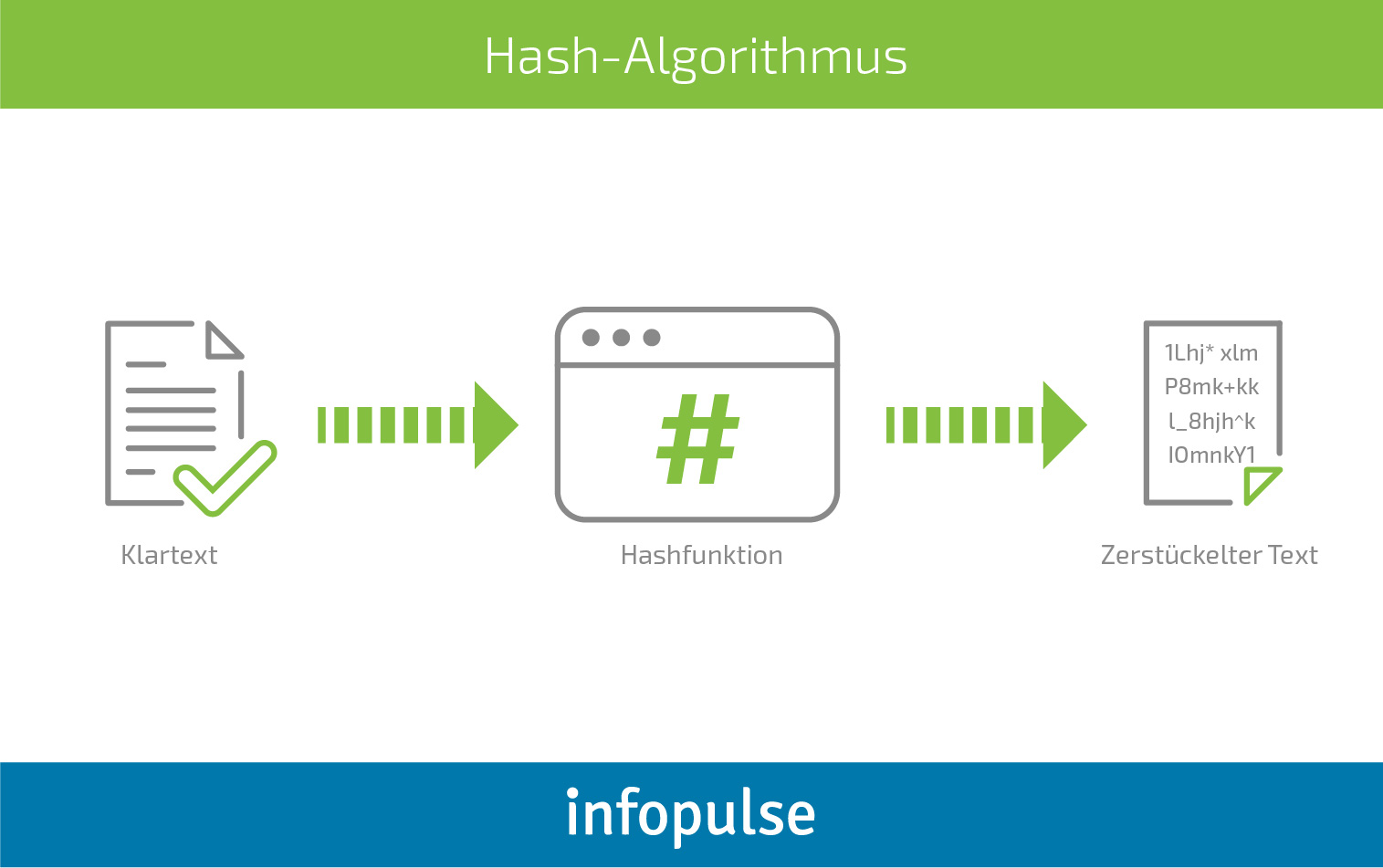

Hashing

Im Vergleich zu den anderen oben genannten Verschlüsselungsverfahren ist Hashing sicherer. Erstens basiert die Hashfunktion auf einem mathematischen Algorithmus, der eine Änderung unmöglich macht. Zweitens wird das Passwort nicht als Klartext gespeichert, sondern als Hash-Digest, ein Wert, der in Form einer alphanumerischen Nachricht dargestellt wird.

Vorteile

- Authentifizierung eines Benutzers durch den Vergleich seines Hash-Passworts mit dem gespeicherten Wert;

- Die Einweg-Hashfunktion beseitigt das Risiko der Wiederherstellung des alten Passworts durch einen Hacker.

Nachteile

- Einfaches Passwort-Hashing kann durch einen Wörterbuchangriff oder den direkten Zugriff auf die Datenbank mit gemeinsamen Strings geknackt werden.

Management und Speicherung der Passwörter in mobilen Anwendungen

Durch die wachsende Anzahl der von einer Person täglich genutzten Anwendungen wird es immer komplizierter, sich mehrere Logins und Passwörter zu merken. Außerdem muss die Anmeldung bei einer App auch deshalb vereinfacht werden, damit die Benutzererfahrung verbessert und die Abwanderung der Kunden bei mehreren fehlgeschlagenen Anmeldeversuchen vermieden werden können.

Heutzutage ermöglichen oAuth und Single-Sign-On (SSO) jederzeit den nahtlosen Zugriff auf eine mobile Anwendung, wann auch immer ein Benutzer sie braucht.

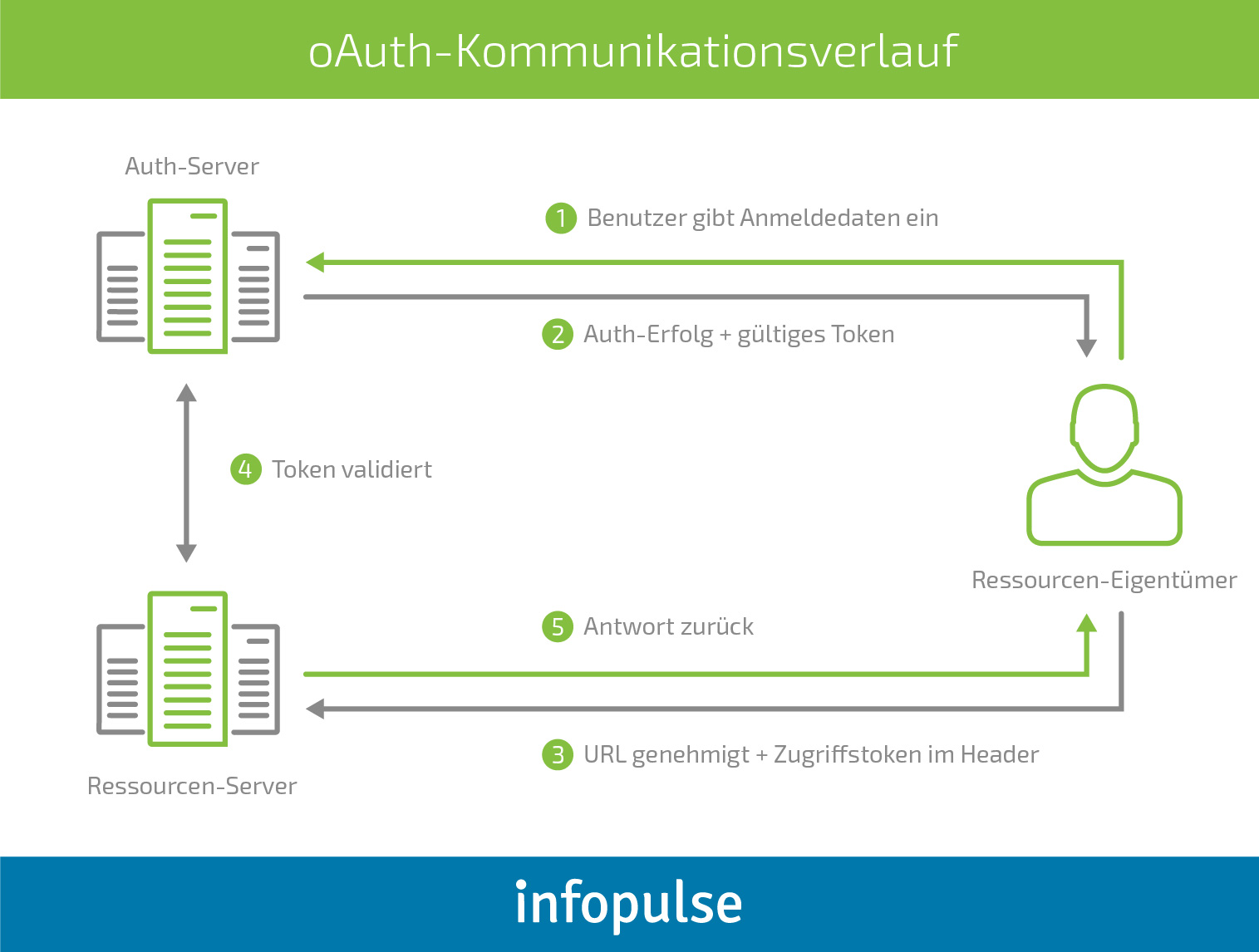

oAuth

Anstatt einen Benutzer zur Eingabe eines weiteren Benutzernamen- und Passwortpaars aufzufordern, können Sie auf die häufigste Praxis des oAuth-2.0-Protokolls zurückgreifen, um sich den Zugang zu einem vertrauenswürdigen Server wie Google, Microsoft, Facebook, Amazon, Twitter usw. zu verschaffen, was einen sicheren, aber vereinfachten Authentifizierungsprozess ermöglicht. Die Authentifizierung beginnt, wenn die Anwendung im Auftrag eines Benutzers ein Zugriffstoken vom vertrauenswürdigen Server anfordert, z. B. vom Google-Autorisierungsserver. Nach dem Empfang des Tokens, das den Zugriff auf bestimmte Ressourcen oder Daten gewährt, die in der Token-Anforderung beschrieben sind, sendet die Anwendung diese an den Autorisierungsserver. Somit ermöglicht der gesamte Mechanismus das Validieren eines Zugriffs auf die Anmeldeinformationen des Benutzers, jedoch nicht auf das gespeicherte Passwort.

Die nachfolgende Abbildung zeigt weitere Details zum Kommunikationsverlauf zwischen allen Akteuren des oAuth-Prozesses.

oAuth ist besonders hilfreich bei der wiederholten Übertragung von Anmeldeinformationen. Aus diesem Grund fordert eine Anwendung die Anmeldeinformationen eines Benutzers bei jeder neuen Anfrage erneut an, wodurch der Datenaustausch zwischen einer mobilen Anwendung und einem Fernserver sicher gestaltet werden kann.

Single-Sign-On (SSO)

Single-Sign-On (SSO) oder die Einmalanmeldung funktioniert auf eine etwas andere Art. Alle Web-Anwendungen teilen die Anmeldeinformationen eines Benutzers, wenn ihre oAuth-Authentifizierung auf demselben vertrauenswürdigen Server läuft, z. B. Webseiten bei Google, Microsoft, Twitter oder anderen Konten. D.h., wenn ein Benutzer die Anmeldung in einer Anwendung durchführt, ist er in einer anderen Anwendung bereits identifiziert.

Bei mobilen Apps funktioniert dieser Ansatz auf die gleiche Weise, hat aber einige Einschränkungen und erfordert zusätzlichen Aufwand seitens der Entwickler.

Der Hauptunterschied besteht darin, dass die Anmeldeinformationen eines Benutzers auf den Geräten verwaltet werden müssen, um sie beim nächsten Ausführen einer Anwendung exportieren zu können. Andere Anwendungen, die Zugriff auf diese Anmeldeinformationen haben, werden die gleiche Exportmethode für die automatische Authentifizierung verwenden.

Speicherort für Passwörter

Obwohl das Speichern von Kennwörtern durch die Anwendung der oAuth-Methode überflüssig und überholt wirkt, sollten wir immer noch den klassischen Authentifizierungsansatz und die sicheren Methoden zur Aufbewahrung sensibler Daten in Betracht ziehen.

Logischerweise muss der Ort, an dem die Benutzernamen und Passwörter gespeichert werden, äußerst sicher gegen alle möglichen Angriffe sein. Je nach Plattform und Technologie kann dieser Ort unterschiedliche Bezeichnungen haben, wir nennen ihn aber häufig KeyChain (iOS, Android). Die dort gespeicherten Daten sind verschlüsselt. Der Zugriff ist eingeschränkt. Das Wichtigste ist, dass die Sicherheit dieses Ortes auf dem Gerät auf Betriebssystemebene gewährleistet ist.

Hier lieber keine Passwörter

Jede Datenbank sowie das Systemprotokoll sind die am wenigsten geschützten Speicherorte für die Benutzernamen und Passwörter eines Benutzers. Die Verwendung von öffentlichen Variablen für diesen Zweck, wenn auch nur temporär, ist ebenfalls inakzeptabel. Momenten ist das Exportieren solcher Daten aus KeyChain bei Bedarf die beste Alternative.

Wie sicher sind Passwörter, PINs und Muster gegen Angriffe?

Muster

Wenn Benutzer ihre geschäftlichen E-Mails auf dem Smartphone sichern müssen, ist die Authentifizierungsmethode entscheidend. Um beispielsweise auf das Outlook-System zuzugreifen, müssen Sie einen der Typen der mobilen Bildschirmsperrung auswählen, wenn Sie noch keine Bildschirmsperrung eingerichtet haben. Auf dem Screenshot sehen Sie einige Typen der Bildschirmsperrung mit der jeweiligen Sicherheitsstufe. Diese Methoden können auch verwendet werden, um Zugriffsberechtigungen auf wichtige mobile Anwendungen einzustellen.

Die Tatsache, dass Muster weniger sicher als Passwörter oder PINs sind, wurde u.a. von den Sicherheitsforschern der US Naval Academy und der University of Maryland mit der einfachen Erklärung bestätigt, dass sich das menschliche Gehirn Muster besser als Zahlen mit Buchstaben einprägen kann.

In einer anderen Studie wird berichtet, dass ein Hacker das Muster auf Ihrem Smartphone knacken kann, indem er ein Video von der Wischbewegung Ihrer Finger aus bis zu 2,5 Metern Entfernung macht und einen Computeralgorithmus zur Bestimmung der “Fingerspitzenbewegungstrajektorie” nutzt. Die Forscher der drei weltbekannten Universitäten konnten 95% von über hundert Mustern in nur fünf Versuchen hacken. In Bezug auf das Sperren und Entsperren eines mobilen Geräts könnte die Sicherheitsstufe eines Musters daher als “niedrig bis mittel” beschrieben werden.

PIN-Code

Wenn wir einen PIN-Code mit einem Muster vergleichen, können wir nicht behaupten, dass ein guter Hacker nicht in der Lage sein wird, Ihr Smartphone auch mit Hilfe des Videos und des Computeralgorithmus zu knacken. Allerdings hat Microsoft kürzlich angekündigt,dass ein PIN-Code vom TPM (Krypto-Prozessor) sogar besser als ein in Windows 10 und Windows 10 Mobile implementiertes Passwort sein kann. Der Hauptpunkt besteht darin, dass eine solche PIN an ein bestimmtes Gerät gekoppelt ist, während ein Passwort an den Server übertragen wird und somit inmitten der Kommunikation abgefangen werden kann. MS PIN ist flexibel und kann seiner Länge und Komplexität nach in ein Passwort umgewandelt werden. Außerdem ist eine solche PIN Pflicht, wenn man in Windows Hello zur Biometrie wechseln will. Das Problem der PIN-Sicherheit besteht jedoch immer noch, weil eine PIN durch keinen weiteren Authentifizierungsfaktor zusätzlich gesichert wird.

Passwort

Wir haben uns bereits daran gewöhnt, dass eine vierstellige PIN weniger sicher als ein starkes Passwort ist. Die Länge und Komplexität eines Kennworts kann aber nicht die höchste Sicherheitsstufe garantieren. Zum Beispiel ist es möglich, ein 14-stelliges alphanumerisches Passwort in ungefähr 160 Sekunden durch die Verwendung von Regenbogentabellenzu knacken.

Die Notwendigkeit, den Passwortschutz zu stärken, hat unterschiedliche Authentifizierungsfaktoren wie 2FA, 3FA, 4FA und die Multi-Faktor-Authentifizierung hervorgebracht.

Multi-Faktor-Authentifizierung

Die Multi-Faktor-Authentifizierung ist eine Bestätigungsmethode, bei der ein Benutzer erst dann auf eine Anwendung zugreifen kann, wenn er erfolgreich 2 bis 3 Faktoren (Beweise) liefert, die seine Identität erfolgreich bestätigen.

Die Multi-Faktor-Authentifizierung kann auf einer Vielzahl von Protokollen basieren, einschließlich Kerberos, das für die Authentifizierung und die sichere Datenübertragung in einem offenen verteilten Netzwerk verwendet wird. Hochsichere Systeme können MFA und OTP (Einmalpasswort) in einem Kerberos-Protokoll nutzen, um einen zuverlässigen Kommunikations- und Verifizierungskanal zwischen einem Client und einem Server einzurichten.

Die Art der Authentifizierungsfaktoren kann unterschiedlich sein, aber das Hauptziel besteht darin, die Identität eines Benutzers zu überprüfen. Die häufigsten Faktoren hängen mit drei folgenden Kategorien zusammen:

- Der Wissensfaktor ist die Verifizierung dessen, was ein Benutzer weiß, z. B. ein Passwort, eine Geheimphrase oder eine Antwort auf die zuvor gestellte Frage usw. Ein PIN-Code wird auch als ein zusätzlicher Authentifizierungskanal verwendet, z. B. bei mobilen Banking-Anwendungen. Natürlich gibt es dabei gewisse Einschränkungen für ein Unternehmensnetzwerk, nämlich, dass das Smartphone eines Benutzers kein sicherer Vermittler für die sensiblen Daten eines Unternehmens ist.

- Der Besitzfaktor ist die Verifizierung dessen, was ein Benutzer erhält (logisches oder physisches Token), z. B. ein softwarebasiertes Token, das ein Einmalpasswort, einen Schlüssel oder ein auf dem Smartphone verschlüsseltes Zertifikat generiert, eine SIM-Karte im Gerät, ein Personalausweis usw.

- Der Inhärenzfaktor ist die Verifizierung der körperlichen Eigenschaften eines Benutzers, die Biometrie genannt werden, z. B. Fingerabdrücke, Gesichtserkennung, Stimmerkennung, Netzhaut- oder Iris-Erkennung usw.

Die Implementierung eines Inhärenzfaktors in mobilen Anwendungen erhöht erheblich die Sicherheit von Benutzernamen und Passwörtern und motiviert mehr Benutzer dazu, eine App mit der integrierten Biometrie zu erwerben.

In den folgenden Unterkapiteln werden die aktuell angewendeten Faktoren beschrieben.

Touch ID / Fingerabdrücke

Es ist allgemein bekannt, dass jede Person einzigartige Fingerabdrücke besitzt, die hauptsächlich bei der Daktyloskopie genutzt werden (einer wissenschaftlichen Fachrichtung, die in der Kriminalistik zur Identifizierung von Personen verwendet wird). Mit der Einführung neuer Technologien hat sich die biometrische Authentifizierung jedoch zu einer gängigen Methode für die Sicherstellung der Datenintegrität durch sichere Verifizierung entwickelt. Regierungsorganisationen und Unternehmen haben damit begonnen, Fingerabdruckscanner für elektronische Abstimmungen, Zutrittsberechtigungen zu Gebäuden und Räumlichkeiten anstelle von ID-Karten, für Online-Zahlungen und Verkaufsoperationen, wie Gebührenüberweisungen oder SIM-Karten-Anmeldungen, für Boarding-Dienste und Identitätsbestimmung der auf Computer und andere Geräte des Unternehmens zugreifende Mitarbeiter flächendeckend einzusetzen.

Ein anderer Implementierungsansatz kam durch den eingebauten Fingerabdruckscanner im Smartphone. Der viel diskutierte Fingerabdrucksensor Touch ID im iPhone 5S sollte als erster einige wichtige Authentifizierungsprobleme lösen, z. B. das Schulter-Surfen von Passwörtern, wenn ein Benutzer sein Smartphone in einer Menschenmenge entsperrt, es ihm gestohlen und nach dem Diebstahl gehackt wird.

2017 hat die iPhone-Popularität bei den Verbrauchern die Marke von 216 Millionen verkaufter Exemplare weltweit erreicht. Obwohl sich diese Zahl nicht ausschließlich auf Touch ID bezieht, hat das Interesse der Benutzer an der Fingerabdruck-Biometrie andere Hersteller wie Samsung, Google, LG, Sony, HTC, Huawei usw. dazu bewogen, diese Methode bei ihren Modellen zu übernehmen, z. B. bei Samsung Galaxy S8.

Der Erfolg eines Fingerabdruckscanners wurde in mobilen Anwendungen weitergeführt. Heute können Sie Ihr Google-Mail-Konto oder einen anderen Messenger mit Ihrem Fingerabdruck anstelle eines alternativen Passworts oder Musters öffnen. Moderne Smartphones mit dem integrierten Fingerabdrucksensor ermöglichen zudem die Authentifizierung von App- und Spiel-Käufen im Google Play Store oder die Durchführung einer Transaktion über eine der Banking-Apps (z. B. Bank of America, Chase etc.) oder eines der Zahlungssysteme (Mint Bills, Robinhood u.a.).

Es gibt dennoch einige offensichtliche Nachteile der Fingerabdruck-Biometrie im Hinblick auf die sichere Authentifizierung:

- Mangel an Genauigkeit, da ein Fingerabdrucksensor zu einer irrtümlichen Annahme oder Zurückweisung neigt;

- Hohe Wahrscheinlichkeit der biometrischen Datenschutzverletzungen und des Diebstahls von Fingerabdrücken;

- Hohe Kosten für die Wartung einer Fingerabdruckdatenbank;

- Notwendige Integration in ein komplexes Sicherheitsprogramm.

Face ID

Die Technologie der Gesichtserkennung funktioniert durch die Frontkamera, die 3D-Karte eines Gesichts und das Infrarotbild. Ein gutes Beispiel dafür ist die Entsperrfunktion Face ID des viel gerühmten iPhone X. Die Frontkamera projiziert 30.000 Punkte auf das Gesicht einer Person, um ein einzigartiges und genaues geometriebasiertes Muster zu erstellen. Die Infrarotkamera, die auch ein Bild aufnimmt, um eine Person bei jeder Beleuchtung identifizieren und sich an die täglichen Veränderungen des Aussehens (wie Make-up, Brille, Hut, Bart usw.) anpassen zu können, liest das Muster ab und sendet es an die Neuromaschine. Dann werden die Muster in eine mathematische Darstellung transformiert, die mit dem ursprünglichen Gesichtsmuster des Benutzers verglichen wird.

Obwohl die fortschrittliche Technologie hinter Face ID es erlaubt, aus jedem Winkel und in völliger Dunkelheit erkannt zu werden, bedarf sie immer noch einer Verfeinerung. Es gab Fälle der misslungenen Erkennung, in denen die Kamera nahe Verwandte und andere unverwandte Leute derselben Rasse als identische Gesichter angezeigt hat. Eventuell wurde der Algorithmus hinter der Technologie noch zu wenig getestet, als dass er alle vorhandenen Rassen unterscheiden kann.

Diese entscheidenden Lücken bedeuten, dass die Face ID die 2F-Authentifizierung nicht vollständig ersetzen kann, um als einziger Authentifizierungsfaktor zu fungieren.

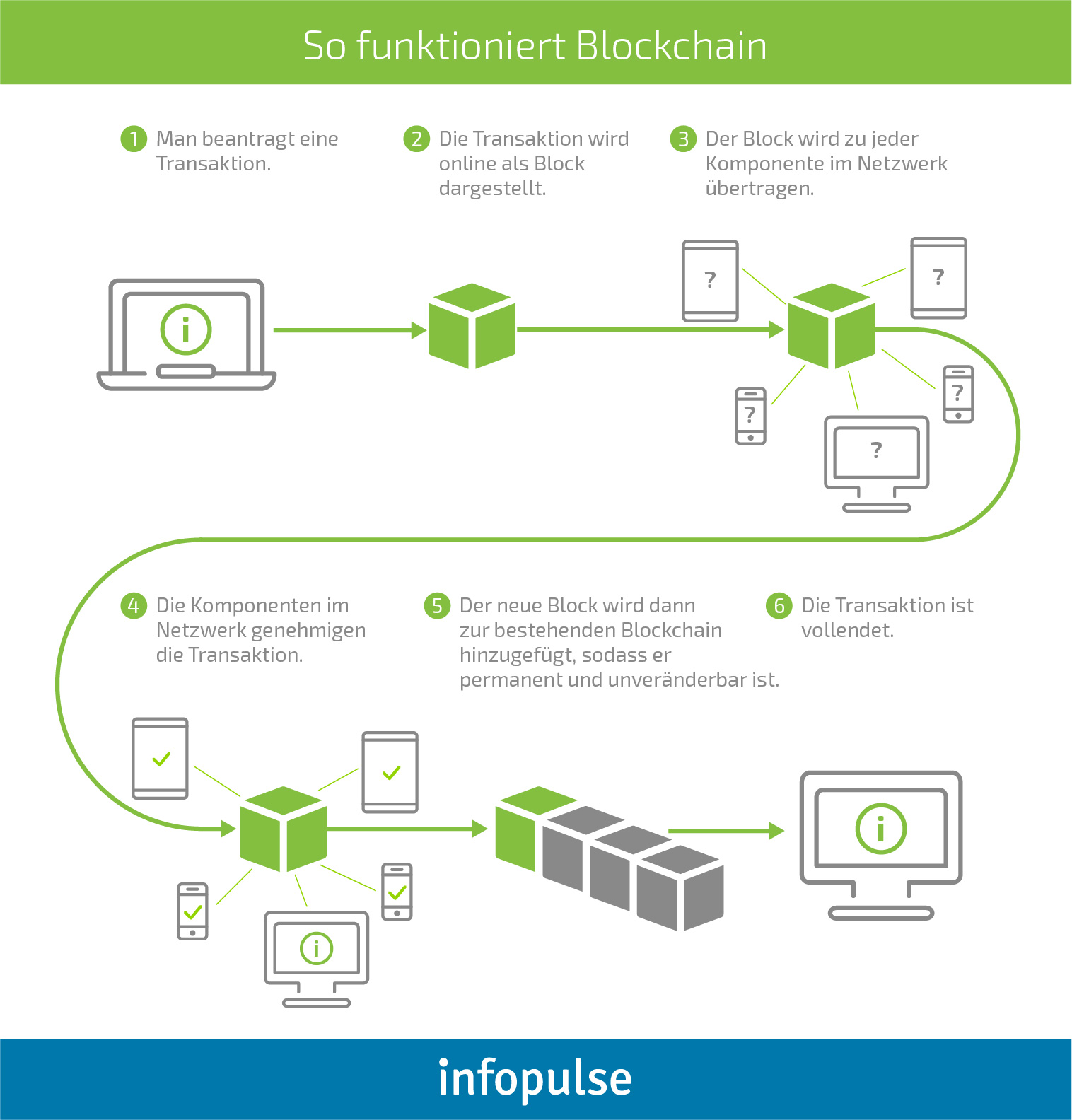

Blockchain-basierte Authentifizierung

Blockchain ist ein verteiltes Hauptbuch aller Transaktionen, das auf dem Konsensmechanismus aufbaut. Ein Datensatz in diesem Netzwerk kann beliebige Informationen enthalten. Die gespeicherten Daten haben keinen bestimmten Standort, da eine Datenbank von den Parteien, die sich nicht unbedingt gegenseitig vertrauen müssen, geteilt und ständig abgeglichen wird. Ein Drittanbieter oder eine zentrale Einheit wird zur Steuerung der Transaktionen nicht mehr benötigt, weil die Daten von allen Netzwerkbenutzern gleichzeitig verteilt und gehostet werden.

Die Sicherheit der in jedem Block des Hauptbuchs enthaltenen Daten wird durch die Hashfunktion gewährleistet. Der Hash ist ein einzigartiger Fingerabdruck eines Blocks, alle Änderungen im Informationsblock verändern auch den Hash, der danach folglich zu einem neu erzeugten Block gehören wird. Außerdem enthält jeder Block die Hashfunktion des vorherigen Blocks, der mit dem Hauptbuch verbunden ist. Somit ist das Blockchain-Netzwerk für jeden Teilnehmer zugänglich, öffentlich und transparent, wobei die gewarteten Daten nicht mehr abgeändert oder bearbeitet werden können.

Die Blockchain-Technologie kann potenziell vielseitig angewandt werden. Die Authentifizierung ist möglicherweise der interessanteste Bereich, da Blockchain das Anmeldesystem komplett transformieren kann.

Momentan strebt die Sony Corporation die Entwicklung eines Blockchain-basierten Authentifizierungssystems an, bei dem das Standard-MFA-Verfahren (ein Token generiert den Authentifizierungscode) mit zwei verschiedenen Blockchain-basierten Plattformen kombiniert wird. Laut dem veröffentlichten Patent , würde die eine Blockchain-Plattform die Codes generieren, und die andere würde die ID des Benutzers validieren.

Ein anderes gutes Beispiel ist das passwortlose Benutzerauthentifizierungssystem, das von Infopulse und REMME entwickelt wurde und jedes Fahrzeugnetzwerk schützen kann. Es kann potenziell auch in mobilen Anwendungen implementiert werden. Der Zugriff wird durch ein vom Eigentümer gehaltenes Zertifikat im Hardwareschlüssel gesichert. Der Hardwareschlüssel kann eine vermaschte Verbindung zu einem Auto herstellen, damit es mit Hilfe der SSL-/TLS-Verbindung ferngesteuert werden kann. Nach dem Erstellen einer solchen Verbindung kann das Fahrzeug den Sperrstatus des Zertifikatsschlüssels durch einen internen Blockchain-Lichtknoten überprüfen. Mit dieser Lösung kann ein Fahrzeughalter einem beliebigen Familienmitglied, einem anderen Fahrer, einem Techniker usw. den Zugang zu seinem Fahrzeug für einen bestimmten Zeitraum in einem bestimmten Bereich oder für eine bestimmte Strecke gewähren.

Fazit

In Anbetracht der wichtigsten Punkte des Artikels lässt sich zusammenfassend sagen, dass die Multi-Faktor-Authentifizierung (MFA) mehr Vorteile als die anderen möglichen Methoden aufgrund seiner Komplexität und der beinahe unverwundbaren Faktoren zur Benutzeridentifizierung aufweist. Alle biometrischen Methoden müssen trotz ihrer vielversprechenden Perspektiven noch verbessert und zusätzlich getestet werden, um den bestehenden Authentifizierungsmechanismus vollständig ersetzen zu können. Die Biometrie kann also die MFA derzeit um einen weiteren Authentifizierungsfaktor ergänzen, der den Verifizierungsprozess zusätzlich absichert.

![SW Maintenance [thumbnail]](/uploads/media/thumbnail-280x222-the-importance-of-software-maintenance.webp)

![Power Apps Licensing Guide [thumbnail]](/uploads/media/thumbnail-280x222-power-apps-licensing-guide.webp)

![API Management Platforms Guide [thumbnail]](/uploads/media/thumbnail-280x222-api-management-platform-as-an-integral-part-of-your-api-strategy.webp)

![Credit Risk Management Software Development [thumbnail]](/uploads/media/how-to-approach-the-development-280x222.webp)

![Developing Healthcare Software [thumbnail]](/uploads/media/thumbnail-280x222-what-to-expect-when-developing-digital-health-solutions.webp)

![DevSecOps on Azure vs on AWS [thumbnail]](/uploads/media/thumbnail-280x222-dev-sec-ops-on-aws-vs-azure-vs-on-prem_1.webp)

![Custom Development vs Staff Augmentation [thumbnail]](/uploads/media/5-reasons-to-choose-custom-development-services-over-outstaffing-280x222.webp)

![Low-code for Banking [thumbnail]](/uploads/media/thumbnail-280x222-low-code-benefits-use-cases-banking.webp)