SIP-Hacking: Möglichkeiten zum Schutz Ihrer VoIP-Dienste

Nahtlose Skalierung, niedrigere Implementierungskosten und die steigende Nachfrage der Endkunden machen Voice-over-IP-Dienste (VoIP) zu einem attraktiven neuen Geschäftsweg für die Telekommunikation. So sehr, dass die globale VoIP-Industrie bis 2025 voraussichtlich 55 Milliarden USD erreichen wird.

Während die Vorteile der Einführung von VoIP-Systemen sicherlich attraktiv sind, werden sie durch die erhöhten Cybersicherheitsrisiken, die diese neue Technologie mit sich bringt, teilweise etwas aufgehoben. Veraltete lokale Systeme erforderten physischen Zugriff für Hacking, wohingegen VoIP-Geräte und -Netzwerke aus der Ferne kompromittiert werden können. Im Jahr 2017 wurden fast 46% aller betrügerischen Anrufe weltweit mit der VoIP-Technologie getätigt. Wir können davon ausgehen, dass die Zahl heute kaum gesunken ist.

Mangelnde Standardisierung bei Herstellern von IP-Telefonen und Anbietern von PBX-Geräten hat den Schutz einzelner Systeme für Unternehmen erschwert. Für Telekommunikationsanbieter werden die Sicherheitsherausforderungen von VoIP durch die übermäßige Abhängigkeit von zwei dominierenden VoIP-Protokollen – SIP (Session Initiation Protocol) und SCCP (Skinny Client Control Protocol) – noch verstärkt.

In dieser neuen Ausgabe unseres Definitive Guide to Telecom Security besprechen wir, wie SIP-Hacking in VoIP erkannt und verhindert werden kann.

Die häufigsten Arten von VoIP-Angriffen, auf die Sie achten sollten

VoIP-Systeme ist so robust und sicher wie herkömmliche Telefonie und wohl sicherer als eine herkömmliche Mobilfunkverbindung. Jedes Netzwerk muss jedoch richtig konfiguriert und gestärkt werden, um vollständig hackersicher zu sein.

Die meisten Cyberangriffe auf VoIP-Software oder -Systeme gehen darauf zurück, dass Administratoren keine angemessenen Schutzmaßnahmen ergreifen:

- Sie richten isolierte VoIP-Netzwerke mit offenem physischem Zugang, schwachen VPNs oder MPLS ein.

- Übermäßiges Vertrauen auf Automatisierungstools zum Festlegen des Verteidigungsperimeters, wodurch bestimmte Schwachstellen übersehen werden.

- Keinen angemessenen Schutz gegen netzwerkbasierte Angriffe wie DOS, DDoS, Phishing, Überwachung und Spionage, Missbrauch von VAS-Diensten einrichten.

- Die VoIP-Geräte werden nicht richtig konfiguriert – es werden schwache Passwörter verwendet, veraltete Software eingesetzt und anfällige Protokolle ausgenutzt.

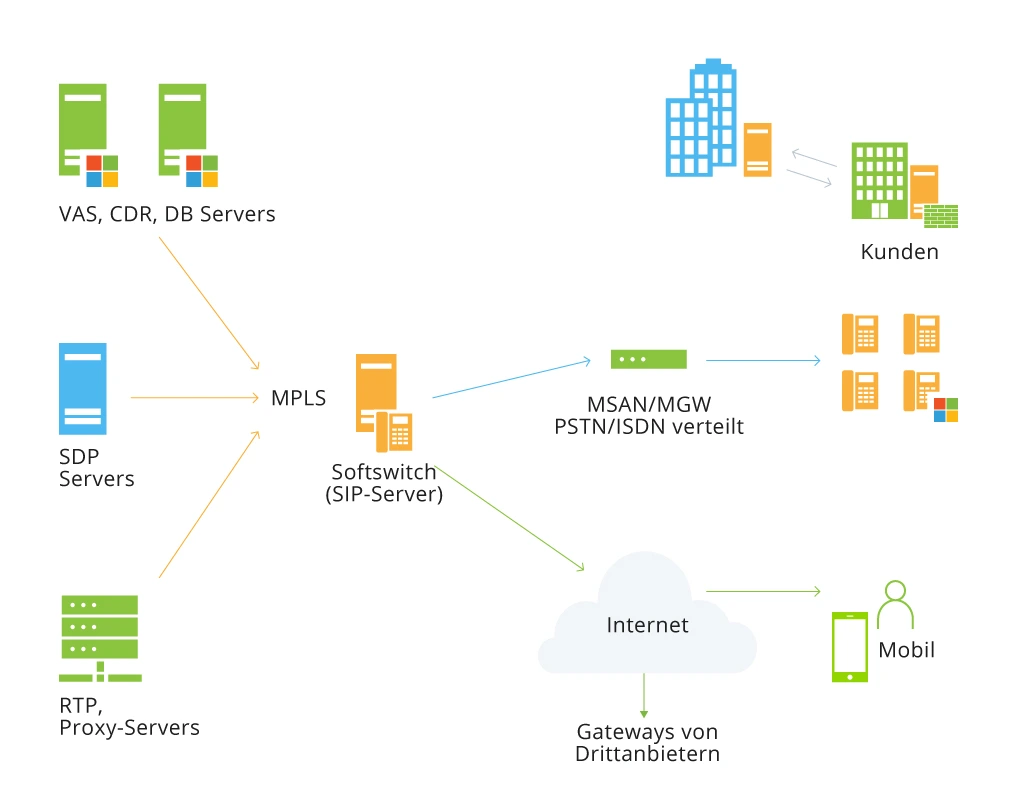

All dies führt häufig zu den folgenden Sicherheitsangriffen auf VoIP-Systeme und insbesondere zum SIP-Hacking. Schließlich befinden sich SIP-Server im Herzen sowohl der internen IP-Telefonie als auch der kommerziellen Dienste, wie abgebildet:

Verteilte Denial-of-Service-Tests

Aus diesem Grund ist der Schutz Ihrer SIP-Server unternehmenskritisch. Nachfolgend sind vier Arten von SIP-Hacks aufgeführt, die in den letzten Jahren in der Telekommunikationsbranche an Popularität gewonnen haben:

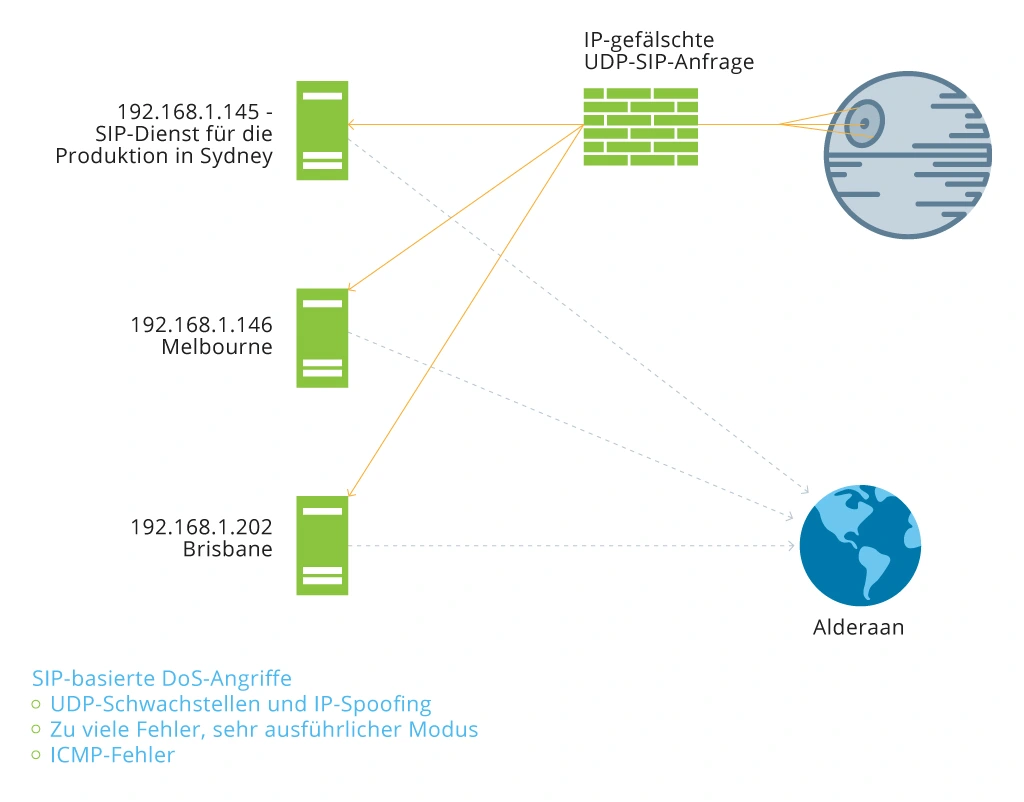

DDoS – SIP Amplification Attack

SIP-Hacking bleibt eine der am weitesten verbreiteten Sicherheitsbedrohungen im Telekommunikationsbereich, da dieses Protokoll in VoIP-Software weit verbreitet ist. Ein SIP-Amplification-Angriff geht normalerweise von folgendem Szenario aus:

Ein Hacker führt mithilfe von DDoS einen Massenangriff auf die Anwendungsschicht auf das SIP-Protokoll durch, um das System zu destabilisieren. Beispielsweise kann der Angreifer die SIP-Server kompromittieren, um mehrere (10+) Fehler zu senden, sodass sie IP-gefälschte Pakete und mehrere Antworten an das Opfer übertragen können.

SIP-Dienste: Kommerziell

Hacken von SIP-Vertrauensbeziehungen

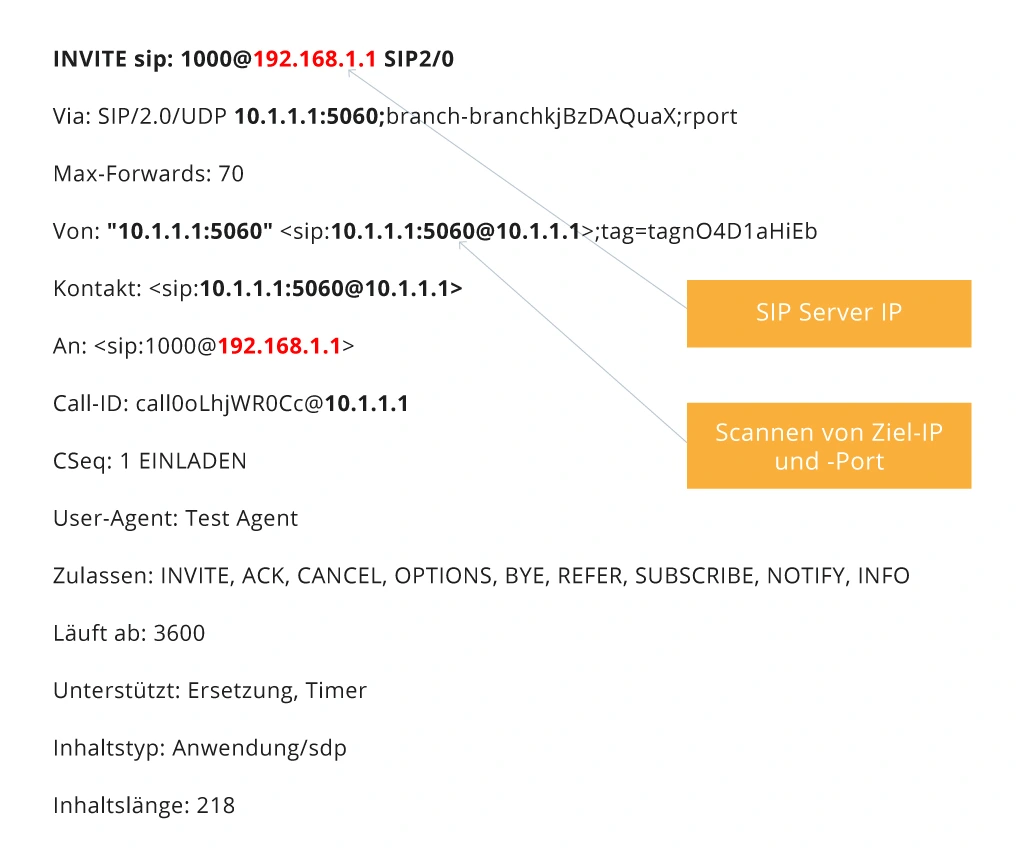

SIP-Gateways verwenden SIP-Trunks für eine vertrauenswürdige Anruf-Initiierung und CDR-/Rechnungsverwaltung, was sie zu attraktiven Zielen für VoIP-Angriffe macht. Darüber hinaus haben SIP-Trunks oft keine Passwörter oder IP-basierten Filter, die für die Trunk-Authentifizierung verwendet werden. Die meisten SIP-Trunks haben auch die Berechtigung Direct INVITE without REGISTER (Direkte Einladung ohne Registrierung), was wiederum zu einem guten Angriffspunkt wird.

Ein typischer SIP-Trust-Relationship-Hack umfasst die folgenden Schritte:

- Ein Hacker findet vertrauenswürdige SIP-Netzwerke;

- Sie senden IP Spoofed Requests von jeder Kombination aus IP: Port;

- Sie zielen insbesondere auf Anrufe ab, die IP: Port im Abschnitt „Von“ enthalten;

- Sobald sie einen Anruf erhalten, erfassen sie die IP und den Port des vertrauenswürdigen SIP-Gateways und verwenden sie, um nicht autorisierte Anrufe einzuleiten.

Spoofer-INVITE-Anfrage

SIP-Authentifizierungsangriffe

SIP 2.0 basiert auf dem MD5(Message-Digest)-Algorithmus zum Hashen des UAC-Passworts, um VoIP-Software eine zusätzliche Schutzebene hinzuzufügen.

Das Problem bei einem solchen Authentifizierungsansatz ist, dass er auch nicht vollständig sicher ist. Hier ist der Grund: wenn sich UAC bei einem UAS authentifizieren möchte, generiert und sendet letzteres eine Digest-Challenge an die UAC. Die einfachste Authentifizierungsherausforderung enthält:

- ein Realm – erforderlich, um Anmeldeinformationen innerhalb einer SIP-Nachricht zu identifizieren;

- eine Nonce – eine eindeutige MD5-Zeichenfolge, die von der UAC für jede Registrierungsanforderung generiert wird. Ein Nonce hat einen Zeitstempel und eine geheime, nicht wiederverwendbare Phrase, die eine begrenzte Lebensdauer garantiert.

WWW-Authentifizieren: Digest algorithm=MD5, realm=”asterisk”, nonce=”3cf75870”

Nachdem die UAC die Digest-Challenge erhält und der Benutzer seine Anmeldeinformationen bereitstellt, verwendet der Client dann Nonce, um eine Digest-Antwort zu generieren und an den Server zurückzusenden:

Zulassung: Digest username=”1234”realm=”asterisk”,nonce=”3cf75870”, uri=”sip:1000@192.168.101.105”,response=”cf89107228a444c1e8b761dfb6e669e4”, algorithm=MD5

Das UAS führt dann denselben Prozess aus, um seinen eigenen MD5-Hash zu generieren. Wenn es mit dem von der UAC empfangenen übereinstimmt, authentifiziert UAS die UAC mit einer „200 OK“-Nachricht.

Allerdings reichen gehashte Passwörter nicht mehr aus, um VoIP-Systeme vor aufwändigen Authentifizierungsangriffen zu schützen. Hacker können jetzt MD5-Cash knacken und mit einem Netzwerkanalysator Zugriff auf einen SIP-Authentifizierungsheader erhalten oder einen Brute-Force-Angriff durchführen.

Spoofing-Anrufer-ID

Die Anrufer-ID hat keinen ausreichenden Schutz in SIP und Hacker haben viele Tools, um die SIP INVITE Request Message aus dem Header zu ändern, um das Spoofing durchzuführen. Dies ist insbesondere eine gängige Methode des Sprachbetrugs, die verwendet wird, um PBX-Systeme zu kompromittieren. Wenn Sie also Roaming-Betrug oder Anruf-Hijacking vermeiden möchten, müssen Sie auch diesen Endpunkt schützen.

Wie Telekommunikationsunternehmen ihre VoIP-Dienste schützen können

Die Abwehr von Angriffen in VoIP-Umgebungen erfordert einen systematischen Ansatz. Bauen Sie Ihren Schutz von unten nach oben auf, beginnend mit IP-Telefonen und endend mit umfassenden Netzwerksicherheitstests und gelegentlichen Penetrationstests.

IP-Telefonschutz

IP-Telefone bieten einen physischen Weg zu einer tieferen Netzwerkdurchdringung. Unterschätzen Sie nicht die Bedeutung grundlegender Vorsichtsmaßnahmen wie:

- Schutz vor unbefugter Nutzung und Anrufen.

- Obligatorische Verwendung zusätzlicher Sicherheitscodes beim Wählen von internationalen oder gebührenpflichtigen Nummern.

- Hinzufügen von regelmäßig aktualisierten Sicherheitscodes für den regelmäßigen Gebrauch.

- Implementierung von Geofencing für allgemeine Benutzer.

- Regelmäßige Firmware-Updates auf allen Telefonen.

Auf Netzwerkebene sollten Sie auch die Implementierung der folgenden Lösungen gegen VoIP-Angriffe in Betracht ziehen:

- Sprachpaketverschlüsselung zu/von jedem VoIP-Telefon. Sie können Ihr Gerät so konfigurieren, dass standardmäßig SIPS anstelle von SIP am Anfang der Adresse hinzugefügt wird, um automatisch eine Anrufverschlüsselung mit Transport Layer Security (TLS) auszuführen. Alternativ können Sie erwägen, ein virtuelles privates Netzwerk (VPN) oder ein virtuelles LAN (VLAN) einzurichten, um Ihre Verbindung weiter zu schützen.

- Trennen Sie Sprache in einem separaten Sprach-VLAN. Dadurch können Sie den gesamten Sprachverkehr weiter schützen.

- Richten Sie eine SIP-fähige Firewall ein, um Nachrichteninhalte zu durchsuchen und Malware sowie andere Arten von Spoofing zu erfassen.

- Bewerten Sie regelmäßig Ihre VLAN-Konfiguration, Benutzerauthentifizierungs-Mechanismen und die Sicherheit der Konfigurations- und Signalisierungsmethoden. Stellen Sie dabei auch sicher, dass Sie die HIPAA-, SOX- oder PCI-Empfehlungen einhalten, sofern diese auf Sie zutreffen.

Sicherheit von IP PBXs

Die meisten IP-PBXs-Anlagen basieren auf Linux- oder Windows-basierten Servern, die von einer böswilligen Personen gehackt werden können, sofern keine bestimmten Vorsichtsmaßnahmen getroffen werden. Insbesondere müssen Sie Folgendes sicherstellen:

- Auf Ihren Servern ist die neueste Antivirus-, Software-Firewall- und Malware-Schutzsoftware installiert.

- Regelmäßige Datensicherungen sind konfiguriert.

Einige IP-PBXs-Systeme stützen sich möglicherweise eher auf Router-Aanwendungen als auf Server, die ebenfalls gemäß den folgenden bewährten Verfahren abgesichert werden sollten:

- Verwenden Sie starke Passwörter.

- Aktivieren Sie die verschlüsselte Verwaltungskommunikation.

- Erstellen Sie Zugriffslisten zum Blockieren bösartiger IP-Adressbereiche und Ports der Transportschicht.

- Sperren Sie den Zugriff auf Dienste, die nicht regelmäßig verwendet werden.

Sicherung von SIP-Trunks

Wie bereits erwähnt, können SIP-Trunks eine Schwachstelle für Hacker darstellen, da Sprachpakete auf ihrem Weg zwischen zwei SIP-Endpunkten abgefangen werden können. Um diese Verbindung zu schützen, schauen Sie über die standardmäßige gehashte Passwortverschlüsselung hinaus. Einige der wichtigsten zu berücksichtigenden Maßnahmen sind die folgenden:

- Stellen Sie sicher, dass die Verschlüsselung sowohl auf den Sprachteil der Kommunikation als auch auf die SIP-Signalisierungs- und Steuerpakete angewendet wird.

- Begrenzen Sie die Anzahl der Geräte, die Kontakt zu Ihrem SIP-Trunk aufnehmen können.

- Legen Sie ein sicheres Protokoll und eine Sitzungsgültigkeit fest, die SIP-Porteinstellungen, SIP-Protokollprüfung und -beendigung, Registrierung und Authentifizierungsmethoden abdecken.

- Implementieren Sie Datenschutz-Kontrollmechanismen für alle SIP-Trunk-Sitzungen. Konfigurieren Sie SIP-Privacy-Header ordnungsgemäß, aktivieren Sie die SIP-Normalisierung, schützen Sie vor Ziffernmanipulation und fügen Sie zusätzliche Verschlüsselungsmethoden für die Signalisierung und die Medienströme hinzu, z. B. TLS, IPSec-Tunnel oder VPNs auf den IP-Verbindungen.

Regelmäßige Netzwerktests

Und nicht zuletzt – führen Sie regelmäßige Sicherheitsaudits und Tests Ihrer VoIP-Systeme durch. Wir empfehlen die Verwendung des SIPVicious OSS für SIP-Audits und dem Penetrationstest-Kit von Viproy, der speziell für VoIP-Systeme entwickelt wurde. Darüber hinaus können Sie auch die neuere Generation von KI-basierten Netzwerksicherheits- und Überwachungslösungen erkunden, die auf dem Markt aufkommen.

Proaktives Handeln in Bezug auf die Sicherheit Ihres Netzwerks zahlt sich um ein Vielfaches aus, da Sie potenzielle Schwachstellen bereits im Vorfeld beheben können, anstatt Notfallressourcen für die Bewältigung der komplexen (und kostspieligen) Folgen von kompromittierten VoIP-Geräten oder Teilen Ihres Netzwerks einzusetzen.

Fazit

VoIP-Sicherheit ist eine Angelegenheit, mit der sich jedes Unternehmen befassen sollte. Obwohl SIP-Hacks beliebt sind, können die meisten von ihnen mit den in diesem Beitrag beschriebenen Best Practices für Geräte und Netzwerke wirksam eingedämmt werden. Entscheidend ist, dass Sie beim Schutz der Endgeräte sorgfältig und systematisch vorgehen und proaktive Netzwerksicherheitsprüfungen und -tests durchführen.

Das Telekom-Sicherheitsteam von Infopulse hilft Ihnen gerne weiter bei der Sicherung Ihrer VoIP-Dienste. Als vertrauenswürdiger Partner führender Telekommunikationsanbieter kann unser Team Sie beim Aufbau eines fortschrittlichen Sicherheitsschutzes für Ihren Betrieb unterstützen, der Sie vor bestehenden und neu entstehenden Bedrohungen schützt. Kontaktieren Sie uns!

![A Guide to Adopt Microsoft Sentinel for SAP [thumbnail]](/uploads/media/thumbnail-280x222-microsoft-sentinel-for-sap.webp)

![SW Maintenance [thumbnail]](/uploads/media/thumbnail-280x222-the-importance-of-software-maintenance.webp)

![Level of Automation Maturity [thumbnail]](/uploads/media/thumbnail-280x222-catching-up-with-hyperatomation-how-to-define-automation-maturity.webp)

![Power Apps Licensing Guide [thumbnail]](/uploads/media/thumbnail-280x222-power-apps-licensing-guide.webp)

![Azure Backup for SAP HANA databases [Thumbnail]](/uploads/media/thumbnail-280x222-azure-backup-the-most-suitable-solution-for-sap-hana-databases.webp)

![Defender for IoT [thumbnail]](/uploads/media/thumbnail-280x222-how-to-ensure-Iot-and-ot-security98.webp)

![AWS migration strategy [thumbnail]](/uploads/media/thumbnail-280x222-aws-migration-strategy.webp)

![Field Experience in Consulting for Telcos [thumbnail]](/uploads/media/thumbnail-280x222-importance-of-field-experience-in-consulting-services-for-telcos.webp)

![Credit Risk Management Software Development [thumbnail]](/uploads/media/how-to-approach-the-development-280x222.webp)

![Investing in XR [thumbnail]](/uploads/media/thumbnail-280x222-when-invest-in-xr.webp)