Was ist SOC? Arten, Benefits und Sicherheitsprobleme, die damit gelöst werden können

Daraus folgt, dass das SOC (Security Operations Center) in den Mittelpunkt der Überlegungen von Unternehmen gerückt ist. Ist SOC die Sicherheitslösung, die Ihr Unternehmen braucht? Der folgende Beitrag soll Ihnen helfen, die Hauptaufgaben des SOC zu verstehen und zu erkennen, wie es die Geschäftskontinuität unterstützt.

Was ist SOC?

Das Security Operations Center (SOC) ist eine spezielle Geschäftseinheit, die nach festgelegten Verfahren arbeitet und Technologien einsetzt, um Vorfälle im Bereich der Cybersicherheit kontinuierlich zu überwachen, zu analysieren, darauf zu reagieren und zu verhindern.

In ihrer Funktion als Drehscheibe übernehmen die SOC-Teams die volle Kontrolle über die zuvor festgelegten Sicherheitsbetriebsverfahren (SOPs), um eine vollständige Abdeckung der technischen Umgebung und der Infrastruktur des Unternehmens sowie die Complinace der regulatorischen Standards zu gewährleisten. SOC-Teams sind für die Überwachung der Infrastruktur des Unternehmens, der Netzwerke, der angeschlossenen Geräte und des gesamten Datenaustauschs zwischen ihnen verantwortlich.

Anbieter von SOC-Services übernehmen nicht nur die Rolle des "Wächters", sondern führen auch regelmäßige Bewertungen der allgemeinen Sicherheitslage des Unternehmens durch und schlagen weitere Verbesserungen als Reaktion auf neue Bedrohungen vor.

Zu den Aufgaben des Enterprise SOC gehören:

- Proaktive Sicherheitsüberwachung

- Entwicklung und Durchführung von Notfallmanagementplänen

- Reaktion auf Bedrohungen und Abhilfemaßnahmen

- Log-Management

- Priorisierung, Verwaltung und Reaktion auf Alarme

- Analyse der Grundursache

- Schwachstellenmanagement und -bewertung

- Härtung der Infrastruktur und des Netzes

Im Wesentlichen legen SOC-Teams das Protokoll für die präventive Sicherheitswartung fest und handeln entsprechend. Proaktive Erkennungs- und Reaktionsmechanismen für Cybersecurity-Vorfälle sollten bereits vor der Einrichtung der SOC-Cybersecurity-Abteilung vorhanden sein.

Um festzustellen, ob Ihr Unternehmen für SOC bereit ist, sollten Sie ermitteln, welche technologischen und Workflow-/Prozess-Fähigkeiten bereits realisiert sind.

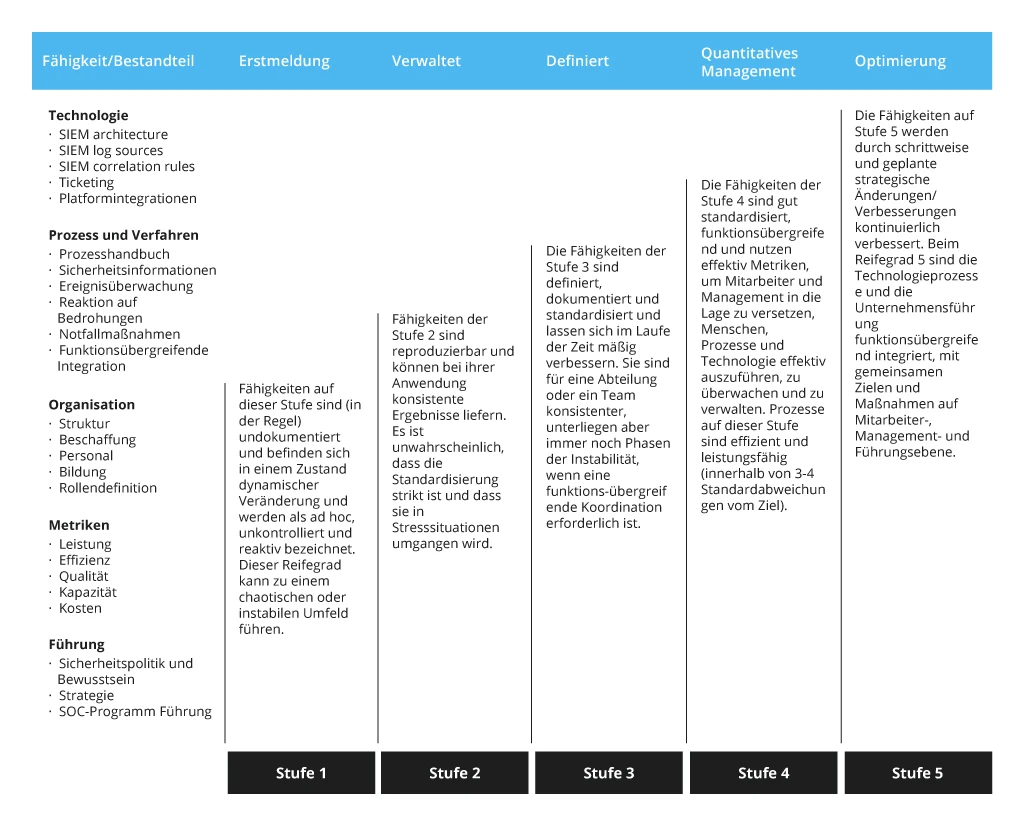

Arten von SOC-Operationen nach Reifegraden

Um den Umfang der IT-Cybersecurity-Services zu optimieren, beginnt Infopulse jeden Auftrag mit einer gründlichen Prüfung der IT-Infrastruktur, der Sicherheitsprozesse und der technischen Fähigkeiten des Kunden.

Je nach den oben genannten Faktoren variiert der Reifegrad der Cybersecurity in Unternehmen zwischen Stufe 1 und Stufe 5.

Stufe 1

Die Unternehmen verfügen bereits über die folgenden Sicherheitskontrollen:

- Grundlegende Sicherheitsüberwachung und -reaktion, die von den Compliance-Anforderungen diktiert werden

- Ad-hoc-Protokolldatenerfassung und -verwaltung

- Reaktion auf Endpunkt-Erkennung auf Einstiegsstufe

- Keine formellen Reaktions- und Managementpläne für Zwischenfälle

Diese Unternehmen verfügen über die erforderlichen Mindestsicherheitsanforderungen. Sie sind jedoch nicht in der Lage, wirksam auf gezielte Angriffe zu reagieren und bleiben anfällig für Verletzungen durch Insider.

In den meisten Fällen ist der niedrige Reifegrad darauf zurückzuführen, dass es an Personal und Fachwissen fehlt, um eine effektive Erkennung, Priorisierung und Verwaltung von Bedrohungen zu ermöglichen.

Stufe 2

In diesem Stadium verlassen sich die Unternehmen auf manuelle und proaktive Bedrohungsabwehr, doch es fehlt an Standardisierung. Dies führt häufig zu einer sporadischen Sicherheitsberichterstattung und einer langwierigen Reaktion auf Sicherheitsvorfälle.

Auf Stufe 2 verfügen Unternehmen bereits über:

- etablierte Fähigkeiten zur Zentralisierung von Sicherheitsereignissen

- Reaktive Workflows für Bedrohungsdaten

- Analysefähigkeiten auf Einstiegsniveau

- Automatisierte Priorisierung von Warnmeldungen

- Manuelle Schwachstellenbewertung

All dies führt zu einem höheren Maß an Sicherheit. Das Unternehmen ist in der Lage, größere Bedrohungen zu erkennen und nicht nur die ersten Anzeichen einer Verletzung oder Gefährdung zu identifizieren. Sicherheitsteams haben immer noch blinde Flecken, vor allem, wenn es um ausgeklügelte Angriffe geht. Die Sichtbarkeit interner und externer Bedrohungen ist mäßig.

Stufe 3

Unternehmen der Stufe 3 verlassen sich auf dokumentierte, konsistente Best Practices für die Sicherheit und nutzen Sicherheitstools, um sich wiederholende Aufgaben zu rationalisieren.

Das Leistungsspektrum umfasst:

- Formalisierter Überwachungsprozess

- Analytik-basierte Bedrohungsanalyse

- Etablierte Notfallmanagement- und Reaktionspläne

- Eine breitere Palette an Funktionen zur Erkennung von Bedrohungen

- Proaktive Bedrohungsidentifizierung

- Automatisierte Arbeitsabläufe für die Untersuchung von Bedrohungen

SOC-Lösungen und -Teams können an diesem Punkt effektiv eingesetzt werden, um weitere betriebliche Verbesserungen in Bezug auf Transparenz, Absicherung und proaktive Überwachung zu erzielen. Unternehmen der Stufe 3 sind gut in der Lage, Vorfälle frühzeitig zu erkennen, benötigen aber unter Umständen eine längere Reaktionszeit, da es ihnen an funktionsübergreifenden Koordinierungsmöglichkeiten mangelt.

Stufe 4

Unternehmen der Stufe 4 können dank eines gut dokumentierten Reaktionsprozesses, der durch automatisierte Tools für die Erkennung, Untersuchung und Analyse von Bedrohungen unterstützt wird, entschieden auf eine Vielzahl von Sicherheitsvorfällen reagieren.

Die folgenden Sicherheitsaspekte sind vorhanden:

- Konsolidierte Protokolldaten und Zentralisierung von Sicherheitsereignissen

- Server-, Endpunkt- und Netzwerk-Forensik

- Ausgereifte Verfahren zur Erkennung von und Reaktion auf Bedrohungen

- Lösungen für Machine Learning zur Erkennung von Anomalien

- Ein hohes Maß an Standard-Workflow-Automatisierung

- KPI/SLA-basierte Leistungsfunktionen

Unternehmen der Stufe 4 sind in der Lage, aufkommende Bedrohungen bereits im Anfangsstadium zu erkennen und effektiv zusammenzuarbeiten, um unternehmensweite Sicherheitsverbesserungen zu erzielen. Solche Unternehmen haben wahrscheinlich auch 24/7-SOC-Teams vor Ort oder verlassen sich auf einen Anbieter von SOC-as-a-Service.

Stufe 5

Sicherheit ist eine unternehmensweite Aufgabe, die von allen Beteiligten aktiv unterstützt wird. Unternehmen der Stufe 5 nehmen eine proaktive Haltung in Bezug auf Bedrohungsmanagement und Sicherheit ein. Sie verfügen über:

- eine unternehmensweite Agenda zur Gewährleistung einer bestimmten Sicherheitsstufe und zur kontinuierlichen Verbesserung

- 24/7-Sicherheitsüberwachung, Präventions- und Detektionssysteme

- Proaktive Fähigkeiten zur Erkennung und Behebung von Schwachstellen

- eine ausgereifte SIEM-Architektur und unterstützende SOC-Technologien, um die Effizienz ihrer Mitarbeiter zu maximieren.

Unternehmen der Stufe 5 sind in der Regel in regulierten Branchen tätig, z. B. im Finanz-, Telekommunikations- und Gesundheitswesen, und ihr Streben nach exzellenter Sicherheit wird auch durch gesetzliche Vorschriften und Compliance-Anforderungen bestimmt. Sie sind auch ein bevorzugtes Ziel für Cyberkriminelle, verfügen aber über die nötige Widerstandsfähigkeit, um gezielten Angriffen zu widerstehen und neuen Bedrohungen einen Schritt voraus zu sein.

Die SOC-Benefits

Angesichts der Tatsache, dass 56 % der Unternehmen täglich mehr als 1.000 Sicherheitswarnungen erhalten, kann man davon ausgehen, dass der Haupt-Benefit von SOC als Geschäftsfunktion darin besteht, eine effektivere, schnellere und formalisierte Reaktion auf diese Ereignisse zu ermöglichen.

Darüber hinaus bringt die Einrichtung von SOC auch folgende Benefits mit sich:

- Kontinuierlicher Schutz; ein höheres Maß an Geschäftskontinuität

- Einheitliche und zentralisierte Reaktionen auf Bedrohungen, basierend auf SOPs/Compliance-Anforderungen

- Schnellere Untersuchung und Behebung von Schwachstellen und Sicherheitsproblemen

- Tiefgreifende Analyse der Bedrohungslandschaft und Berichterstattung über die Ergebnisse

- Kontinuierliche Verbesserung der Sicherheitsvorkehrungen

Zu den indirekten Benfits von SOC (und ausgereifter Cybersecurity im Allgemeinen) gehören auch:

- Verbesserte Compliance

- Geringeres Risiko von Sicherheitsverletzungen

- Störungsfreie Servicelevel

- Höhere Markenreputation

Erstellung eines Business Case für die SOC-Einführung

SOC bringt den meisten Nutzen für Unternehmen der Stufen 3 bis 5. Wenn sich Ihr Unternehmen noch auf einer niedrigeren Stufe der Cybersecurity-Reife befindet, lohnt es sich, zunächst Beratungsdienstleistungen für Cybersicherheit in Betracht zu ziehen, um spätere strategische Initiativen und Technologieinvestitionen zu priorisieren.

Vor der Ausarbeitung von Plänen für die Einrichtung von SOC-Betrieben sollten Unternehmensleiter den Reifegrad ihrer Cybersicherheit bewerten und ihr Geschäftsszenario auf der Grundlage dieser Ergebnisse erstellen.

Bewertung des aktuellen Reifegrads der Cybersicherheit

SOC-Einsätze sind komplex. Nicht jede Art von Unternehmen benötigt ein spezielles SOC-Team, da ein zuverlässiger Cyber-Schutz auch mit anderen Mitteln erreicht werden kann:

- Zentralisiertes Identitätsmanagement und Single Sign-On

- Implementierung von SIEM-Systemen (z. B. Azure Sentinel)

- Implementierung von Netzwerksicherheit (Anti-DDoS, IPS, IDS, Proxy, SSL, Wireless)

- Lösungen zur Traffic-Überwachung (z. B. Azure Traffic Manager)

Unternehmen, die den größten Benefit aus dem SOC ziehen können, sollten bereits:

- über einen etablierten Schutz ihrer kritischen IT-Infrastruktur verfügen

- über grundlegende Ereignisüberwachung und -protokollierung verfügen

- über Fähigkeiten zur Erkennung, Verhinderung und Überwachung von Bedrohungen verfügen

- einen ausreichenden Cybersecurity-Scharfsinn verfügen, um zwischen reaktiven und proaktiven Sicherheitsansätzen zu unterscheiden und die Notwendigkeit des Einsatzes jeder Option zum richtigen Zeitpunkt zu erkennen.

Bestimmen Sie die erforderlichen Funktionen

Je nach Branche, Reifegrad und internem Talent kann Ihr Bedarf an verschiedenen SOC-Technologielösungen und -Prozessen variieren.

Zu den fünf wesentlichen Funktionen des SOC gehören:

- die Überwachung von Sicherheitsbedrohungen - Welche Tools und Arbeitsabläufe haben Sie im Einsatz? Benötigen Sie eine 24/7-Überwachung Ihres Betriebs? Können Sie Ihre derzeitigen blinden Flecken erkennen?

- Management von Sicherheitsvorfällen - Gibt es Business-, gesetzliche oder Compliance-Anforderungen, die erfüllt werden müssen? Sind Sie an Kunden-SLAs gebunden? Verfügen Sie über festgelegte Messgrößen zur Überwachung der Effizienz des Teams?

- Personalbeschaffung und -bindung - Im Durchschnitt benötigen Unternehmen 8 Monate, um einen internen SOC-Analysten einzustellen und auszubilden. Erwägen Sie alternative Servicevereinbarungen wie Outsourcing oder die Beauftragung eines Managed-Services-Anbieters?

- Prozessentwicklung und -optimierung - Verfügen Sie über dokumentierte betriebliche Prozesse und SOPs? Wie sieht es mit Arbeitsabläufen und operativen Playbooks aus? Die Dokumentation ist der Schlüssel zu weiteren Verbesserungen.

- Strategie für neu auftretende Bedrohungen - Wie sieht Ihre Strategie für den Umgang mit neuartigen Bedrohungen aus? Planen Sie, in eine neue Analyse- und Überwachungstechnologie zu investieren, um die Suche zu erleichtern? Wie wollen Sie sicherstellen, dass Ihre Cybersecurity-Praktiken auf dem neuesten Stand bleiben?

Schätzen Sie Ihren Kapazitätsbedarf

Die beiden häufigsten Einsatzszenarien sind interne und virtuelle SOCs. Letzteres kann als Outstaffing-, Managed Team- oder "SOC-as-a-Service"-Lösung organisiert werden. Jede Option hat ihre Vorzüge und bestimmte Einschränkungen.

Interne Maßnahmen mögen als die einfachste Option erscheinen. Allerdings können fehlende Fachkenntnisse für den Aufbau des Betriebs sowie Probleme bei der Personalbeschaffung den Zeitplan für die Einrichtung des SOC verlängern. Auch für interne Maßnahmen ist ein eigenes Budget erforderlich. Im Durchschnitt geben Unternehmen jährlich 2,86 Millionen Dollar für die Unterhaltung eines internen SOC aus.

Die Delegierung der SOC-Wartung an einen Managed-Services-Anbieter verkürzt die Einrichtungszeit und ermöglicht den Zugriff auf das fehlende Fachwissen. Aus diesem Grund entscheiden sich über 50 % der Unternehmen dafür, ihr SOC teilweise oder vollständig auszulagern. Infopulse verfügt ebenfalls über die Kapazitäten und das Know-how, um Unternehmen beim Aufbau eines SOC-Zentrums oder bei der Unterstützung bestehender Betriebe zu helfen.

Fazit

Das SOC ist ein strategischer "Vermögenswert" der Sicherheit, der Unternehmen vor bekannten und neuen Bedrohungen schützt. Die Fähigkeit, Bedrohungen und Schwachstellen bereits im Anfangsstadium proaktiv zu erkennen, ist vor allem für Unternehmen in regulierten Branchen wichtig, in denen eine Sicherheitsverletzung zu hohen Gebühren für die Compliance von Vorschriften und zur Schädigung der Marke führt.

Gleichzeitig ist das SOC mehr als nur eine IT-Funktion, es ist eine konsolidierte Reihe von unternehmensweiten betrieblichen Praktiken zur Förderung kontinuierlicher Verbesserungen. Angesichts der weitreichenden Auswirkungen der SOC ist die Einrichtung einer solchen Stelle eine Herausforderung.

Wenden Sie sich an die Sicherheitsspezialisten von Infopulse, um eine erste Beratung zum Reifegrad Ihrer Cybersicherheit und eine Anleitung zu den weiteren Schritten der SOC-Einführung zu erhalten.

![A Guide to Adopt Microsoft Sentinel for SAP [thumbnail]](/uploads/media/thumbnail-280x222-microsoft-sentinel-for-sap.webp)

![Defender for IoT [thumbnail]](/uploads/media/thumbnail-280x222-how-to-ensure-Iot-and-ot-security98.webp)

![Cryptojacking and how to prevent it [thumbnail]](/uploads/media/thumbnail-280x222-what-is-cryptojacking.webp)

![DevSecOps on Azure vs on AWS [thumbnail]](/uploads/media/thumbnail-280x222-dev-sec-ops-on-aws-vs-azure-vs-on-prem_1.webp)

![SOC Use Cases [thumbnail]](/uploads/media/thumbnail-280x222-soc-use-cases-definition-and-implementation-best-practices.webp)

![What Is ITAM [thumbnail]](/uploads/media/thumbnail-280x222-what-is-it-asset-management-and-how-to-build-one.webp)

![Infopulse BCP im Detail [thumbnail]](/uploads/media/article-infopulse-bcp-implementation-280x222.webp)