Was ist IT-Asset-Management und wie bauen Sie einen starken Prozess für Ihr Unternehmen auf?

IT-Technologien bieten den Unternehmen seit langem beträchtliche Vorteile. Ohne ein solides IT-Asset-Management-Verfahren kann sich Ihre IT-Infrastruktur jedoch nach und nach von einem Wettbewerbsvorteil in eine finanzielle und sicherheitstechnische Belastung verwandeln.

Was ist IT-Asset-Management?

IT-Asset-Management (ITAM) ist ein strukturierter Prozess zur Führung eines Kontos für alle Technologie-Assets durch standardisierte Richtlinien für den Lebenszyklus. Ein IT-Asset-Management-Plan maximiert den Wert von Technologieinvestitionen, bestehender Architektur und Beschaffungsentscheidungen, indem er die Betriebskosten und -risiken genau berücksichtigt.

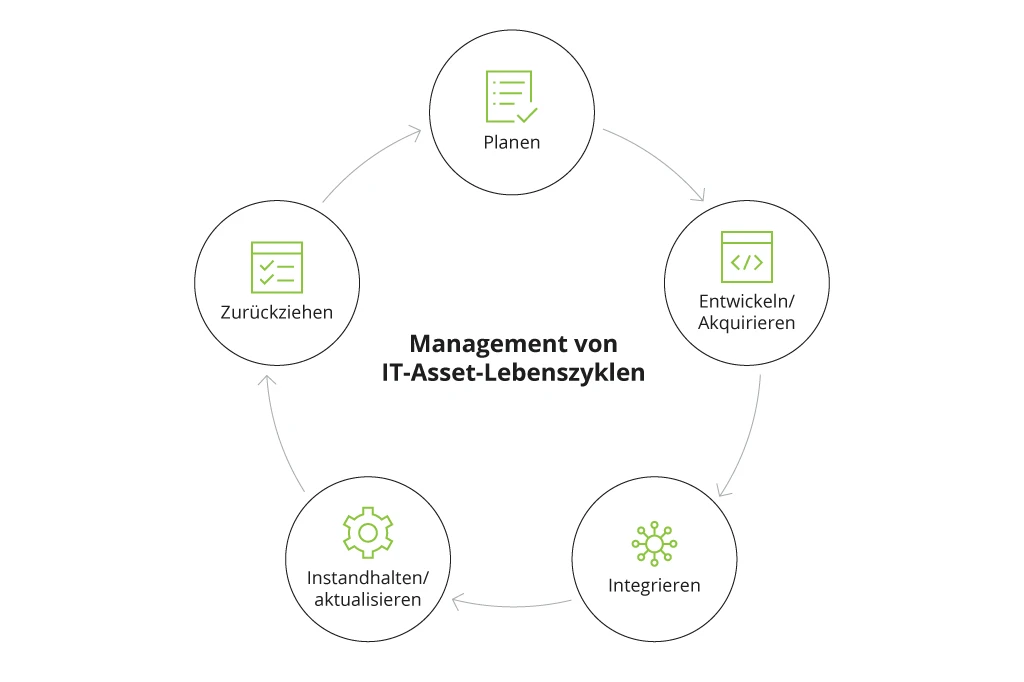

ITAM-Lebenszyklus

Die wichtigsten Grundsätze des IT Asset Management

Der erste Grundsatz eines wirksamen ITAM lautet: "Die eigene Infrastruktur kennen". Sie müssen verstehen, welche Vermögenswerte Ihr Unternehmen besitzt und die optimalen Ansätze zu deren Kontrolle bestimmen.

Im Gegensatz zu physischen Vermögenswerten sind IT-Assets oft komplexer zu erfassen und zu definieren. Oberflächlich betrachtet, zählen die meisten eine Geschäftsanwendung als Vermögenswert, aber das ist eine enge Sichtweise. Jede Anwendung verfügt über eine "versteckte Ebene" unterstützender Infrastruktur, die von einem Hosting-Ziel (z. B. einem lokalen Server) und Netzwerk-Endpunkten bis hin zu API-basierten Integrationen mit anderen Systemen reicht.

Bedingt können IT-Assets in zwei Gruppen unterteilt werden:

- Physische Vermögenswerte - Server vor Ort, Rechenzentren, Netzwerke, Router usw.

- Virtuelle Vermögenswerte - Unternehmenswebsite und -anwendung(en), Cloud-basierte Datenbanken, CRM usw.

Als Nächstes können alle Komponenten eines IT-Assets identifiziert werden, indem dieses anhand von drei Dimensionen analysiert wird:

- Die Infrastruktur umfasst alle unterstützenden lokalen, cloudbasierten oder hybriden Infrastrukturelemente, die mit einem bestimmten Vermögenswert verbunden sind (und die entsprechenden Kosten- und Sicherheitskontrollen, die für sie implementiert wurden).

- Betriebssysteme - veraltete Betriebssystemversionen oder minderwertige Konfigurationen können auch ein Risiko für IT-Assets darstellen, die auf ihnen betrieben werden.

- Anwendungen (firmeneigene und SaaS) - im Gegensatz zu benutzerdefinierten Anwendungen sind bei SaaS/IaaS-Lösungen keine manuellen Patches oder Sicherheitsaktualisierungen erforderlich. Sie müssen jedoch angemessene Sicherheitskonfigurationen und Zugriffsrechte einrichten, um Verstöße oder Datenverluste zu verhindern.

Der zweite Grundsatz eines wirksamen ITAM: "IT-Verantwortliche kennen". Sie müssen bei jedem IT-Asset wissen, wer für Folgendes zuständig ist:

- Beschaffung, Nutzung und Instandhaltung eines IT-Assets

- Verwaltung der betreffenden Anwendung

In den meisten Fällen kann es sich dabei um mehrere Personen handeln, da 56 % aller App-Eigentümer und -Verwalter eines Unternehmens aus den Geschäftsbereichen stammen.

Sobald Sie die Größe und den Verantwortlichen korrekt bestimmt haben, können Sie den letzten Schritt der Kategorisierung vornehmen - die Bestimmung des Wertes Ihres IT-Assets.

Jedes IT-Asset sollte entsprechend seines angenommenen Wertes geschützt werden. So ist beispielsweise der Aufbau einer komplexen Verteidigungslinie für eine isolierte Anwendung, die nicht sensible Daten enthält, wirtschaftlich nicht sinnvoll. Zusätzliche Sicherheitsvorkehrungen für eine lokale Datenbank, in der personenbezogene Daten von Kunden oder Finanzdaten des Unternehmens gespeichert sind, sind jedoch ein sinnvoller Schritt.

Vorteile des Cloud-basierten IT-Asset-Management-Prozesses

Der oben beschriebene Prozess zur Bewertung von Vermögenswerten mag auf den ersten Blick zu komplex klingen, aber die Vorteile der Implementierung eines aktuellen, cloudbasierten ITAM-Prozesses sind erheblich.

Schatten-IT bekämpfen

Schatten-IT ist ein Überbegriff für alle Technologieanwendungen, die von Mitarbeitenden direkt ohne Genehmigung oder Wissen der IT-Abteilung eingesetzt werden.

Im Durchschnitt ist die Anzahl der SaaS-Anwendungen, die in Unternehmensnetzwerken laufen, dreimal so hoch wie das, was den IT-Abteilungen bekannt ist. Auch wenn Größe und Umfang der Schatten-IT vernachlässigbar erscheinen (z. B. ein Angestellter, der ein Browser-Add-on zur Rechtschreibprüfung installiert), können ihre Auswirkungen auf die Cybersicherheit des Unternehmens erheblich sein. Fast 70 % der Führungskräfte im Bereich Technik betrachten Schatten-IT als Sicherheitsproblem.

Das IT-Asset-Management hilft dabei, einen besseren Überblick über die bekannten und bisher nicht erfassten Assets zu erhalten und der unberechtigten Nutzung von Apps entgegenzuwirken. Darüber hinaus kann eine gründliche Prüfung Ihnen dabei helfen, festzustellen, welche Tools Ihren Teams tatsächlich fehlen und neue Beschaffungsanforderungen für Ihren IT-Service-Desk zu erstellen.

Verbesserung der IT-Transparenz und Optimierung der Ausgaben

Ein weiteres Schlüsselelement für effektives ITAM ist es, zu wissen, welche IT-Assets Sie besitzen, wo sie sich befinden und wie hoch die Betriebskosten für sie sind. Seit die Bereitstellung zusätzlicher Ressourcen durch die Cloud nur noch eine Sache von wenigen Klicks ist, haben Unternehmen zunehmend Probleme, die steigenden Cloud-Rechnungen in den Griff zu bekommen.

Bis zu 30 % der Cloud-Computing-Ressourcen werden regelmäßig durch eine suboptimale Zuweisung von Arbeitslasten, schlechte Datenverwaltungspraktiken und einen Mangel an optimierter Beschaffung verschwendet.

Gleichzeitig fällt es den Entscheidungsträgern schwer zu verstehen, welche Ressourcen bereits verfügbar sind, da sie nur einen geringen Einblick in das aktuelle IT-Ökosystem haben.

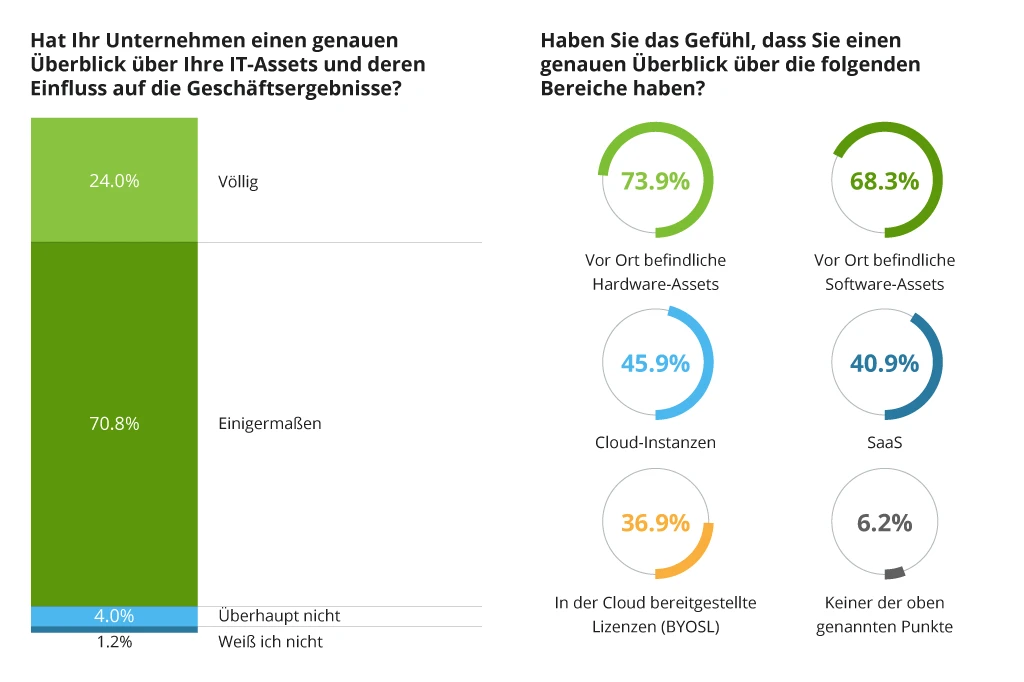

Die Sichtbarkeit von Organisationen in IT-Assets und -Umgebungen

Moderne IT-Asset-Management-Software kann Ihre Umgebungen schrittweise scannen und unzureichend genutzte Ressourcen, Fälle von unzureichender Arbeitslastverteilung und andere Bereiche der Kosten- und Betriebsoptimierungen aufzeigen.

Reduzierung der Sicherheitsrisiken durch den Faktor Mensch

Fast die Hälfte der Beschäftigten (43 %) gibt zu, bei der Arbeit einen Fehler gemacht zu haben, der Auswirkungen auf die Sicherheit hatte. Auch die zunehmende Zahl von Malware- und Phishing-Angriffen macht die Unternehmen angreifbarer. Die Gefahr besteht oft darin, dass ein übersehenes IT-Asset mit veralteten Sicherheitsdaten als Ansatzpunkt für ein breiteres Eindringen in das System dienen kann.

Der SANS-Bericht stellte fest, dass die meisten Sicherheitsrisiken durch Insider entstehen, weil das normale Benutzerverhalten nicht sichtbar und die Zugriffsverwaltung der Benutzerkonten unzureichend ist. Angesichts der Tatsache, dass Bedrohungen durch Insider Unternehmen im Durchschnitt 11,45 Millionen Dollar kosten können, sollten sie nicht auf die leichte Schulter genommen werden. Durch die proaktive Verbesserung der Transparenz und der Verwaltung von Sicherheitsrichtlinien für Mitarbeitende mit ITAM können Unternehmen ihre Sicherheit verbessern.

How to Create an IT Asset Management Process

Kostenoptimierung und Risikominderung sind die beiden untrennbar miteinander verbundenen Komponenten des Managements digitaler Assets.

Im gegenwärtigen Geschäftsklima bleiben die meisten Unternehmen im Kostensenkungsmodus und versuchen, ihre Ausgaben zu optimieren, ohne dabei den kurzfristigen ROI der laufenden digitalen Umstrukturierungen zu untergraben. Dennoch: Der rasche Wandel hin zu digitalen Arbeitsplätzen und Cloud-first-Operationen hat dazu geführt, dass in vielen Unternehmen ungenutzte lokale Ressourcen, nicht erfasste virtuelle Maschinen (VMs) und unbemerkte Geschäftsanwendungen übrig geblieben sind. So werden beispielsweise weniger als 45 % der SaaS-Anwendungen eines Unternehmens regelmäßig genutzt. Es ist klar, dass es hier um viel Geld geht.

Gleichzeitig sind die Unternehmen gezwungen, sich schnell zu verändern und neue Anwendungsfälle und Anwendungen im Eiltempo einzuführen. Jede neue Anwendung erfordert eine geeignete zugrunde liegende Infrastruktur, die alles unterstützt, von der Speicherkapazität bis zum Datenschutz und zur Cybersicherheit. Wenn die Zeit drängt, werden Entscheidungen in Eile getroffen, was zu unsachgemäßen Infrastrukturkonfigurationen, Sicherheitslücken und suboptimaler Ressourcennutzung führt (z. B. Inbetriebnahme einer neuen Cloud-Instanz im Vergleich zur Nutzung eines ungenutzten Servers).

Und nicht zuletzt bleiben bis zu 50 % der Unternehmensdaten vor Ort. Oftmals handelt es sich dabei um die sensibelsten und wertvollsten Unternehmensinformationen, die ein Höchstmaß an Cybersicherheit erfordern. Angesichts der zunehmenden Größe und Komplexität der gesamten IT-Infrastruktur fällt es Administratoren oft schwer, einen angemessenen Schutz vor Bedrohungen durch Insider und Außenstehende zu gewährleisten.

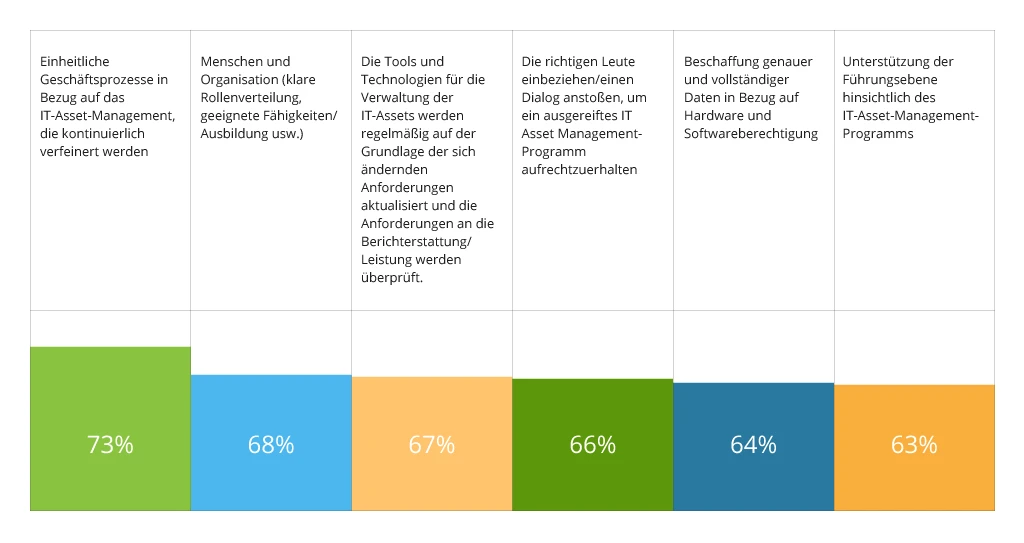

In Anbetracht dessen ist es verständlich, dass 84 % der CIOs der Meinung sind, es mangle in ihrem Unternehmen an einer wirklich effektiven ITAM-Strategie, was auf unzulängliche Geschäftsprozesse, personelle und organisatorische Probleme und fehlende IT Asset Management-Software zurückzuführen ist.

Schmerzpunkt in organisatorischen ITAM-Programmen

Die gute Nachricht ist, dass die oben genannten Herausforderungen proaktiv angegangen und gelöst werden können, wie unsere Cybersicherheitsberater in diesem Abschnitt erläutern.

Durchführen einer Bestandsermittlung (Asset Discovery)

Ohne eine umfassende Bestandsaufnahme aller IT-Assets können Sie keinen angemessenen Verwaltungsrhythmus festlegen. Ihr erstes Ziel besteht also darin, alle vorhandenen Infrastrukturelemente zu lokalisieren und zu kennzeichnen. Bestimmen Sie dann, wie Sie Ihr Portfolio harmonisieren können, um seine Kostenleistung und Sicherheit zu verbessern.

Wir von Infopulse empfehlen, die folgenden Informationen über Ihre Assets zu sammeln:

- Derzeit aktive Assets

- Parameter und Eigenschaften der Assets

- Historische Daten über Assets

- Zustand der Assets unter Sicherheits- und Compliance-Gesichtspunkten

Um diese Daten zu gewinnen, setzen unsere Berater aktive (Scanning, Mapping) und passive (durch Analyse der gesammelten Ereignisse, Konfigurationen, Zustandstabellen) Methoden zur Objektsuche ein.

Für solche Audits empfehlen wir die Verwendung von AWS-Asset-Management-Tools wie AWS Systems Manager Inventory, um automatisch Metadaten von all Ihren Cloud-Bereitstellungen zu sammeln. Mit den integrierten Plattform-Tools können Sie diese Daten leicht abfragen, um Leistungs- oder Konfigurationsprobleme zu identifizieren, die von Ihren Unternehmensrichtlinien abweichen. Regelmäßige Scans können Ihnen helfen, die Kosten proaktiv einzudämmen und Fälle von unzureichend genutzten Ressourcen zu minimieren.

Wert und Kritikalität von Assets definieren

Wie bereits erwähnt, benötigen unterschiedliche IT-Assets ein unterschiedliches Maß an Schutz. Investitionen in mehr Cybersicherheits-Tools und -Schutzmaßnahmen führen nicht immer zu besseren Sicherheitsergebnissen. Im Gegenteil können ausufernde Sicherheitstools zu einer weiteren Schwachstelle werden, da Ihre Teams wahrscheinlich Schwierigkeiten haben werden, standardisierte Kontrollen durchgängig zu implementieren. Gartner fand heraus, dass das Versagen von Sicherheitskontrollen das am häufigsten genannte Cyberrisiko im ersten Quartal 2021 war.

Der optimale Weg, um ein solches Szenario zu verhindern, besteht darin, den Wert und die Kritikalität von Anlagen zu definieren, bevor weitere Entscheidungen getroffen werden. Sie sollten wissen, welche Sicherheits- und Kostenkontrollen vorhanden sind, und den aktuellen Stand ihrer Umsetzung überprüfen. Entscheiden Sie dann, ob zusätzliche Sicherheitskontrollen wirklich gerechtfertigt sind, indem Sie die TCO der neuen Sicherheitslösung gegen die Kosten des Auftretens/der Eindämmung eines Risikos abwägen.

Bei der Ausarbeitung unserer internen Asset-Management-Politik verwendete Infopulse eine Matrix mit drei Kriterien zur Bewertung der einzelnen Assets. Wir baten die Leiter der Geschäftsbereiche (Line of Business, LOB), zunächst jedes Asset nach seinem wahrgenommenen Wert (hoch, mittel, niedrig) einzustufen. Als Nächstes kennzeichnete das Cybersicherheitsteam jedes Asset als lokal oder extern exponiert (wobei letzteres einen höheren Schutz erfordert) und ermittelte die Verbindung jedes Assets mit anderen Systemen (eine größere Verbindung erhöht das Risiko). Für die verschiedenen Infrastrukturtypen gibt es von uns entwickelte Asset-Management-Richtlinien und zusätzlichen Sicherheitsprotokolle.

Kennzeichnen Ihrer Assets

Um das Prinzip "IT-Verantwortliche kennen" zu gewährleisten, sollten Sie ein klares Kennzeichnungssystem einrichten, in dem jedes Asset:

- zugewiesene Eigenschaften hat

- mit verwandten/verbundenen IT-Systemen gekennzeichnet ist

- den aktuellen IT-Verantwortlichen und den Administrator (falls unterschiedlich) angibt

Am einfachsten lässt sich dies erreichen, indem ein standardisiertes Ressourcen-Tagging-System in AWS und eine Spiegelversion für alle lokalen Ressourcen erstellt wird.

Ein Tag sollte die primäre Bestimmung des Servers angeben und eine einfache Möglichkeit bieten, seinen primären Zweck und seine Zugehörigkeit zu einem bestimmten Projekt oder einer bestimmten Abteilung zu erkennen. Die Parameter für die Benennung und die Taxonomie der Kennzeichnung sollten durchgängig standardisiert sein.

Nehmen Sie sich die Zeit, eine interne Dokumentation zu erstellen, in der der Status und der Wert der einzelnen Anlagen, die Eigentumsverhältnisse und die empfohlenen Konfigurationen erläutert werden. Eine unvollständige oder nicht vorhandene technische Dokumentation ist ein Zeichen für einen unausgereiften ITSM-Prozess.

Erstellen eines Change-Management-Prozesses

Am Ende Ihres Asset-Audits werden Sie wahrscheinlich eine Sammlung von Assets vorfinden, die aktualisiert, veraltet oder in der Konfiguration geändert werden müssen. Die offensichtliche Frage lautet: Wer sollte jetzt und in Zukunft für die Umsetzung der Korrekturen verantwortlich sein?

Das muss in Ihrem Change-Management-Prozess festgelegt werden. Sobald Sie den Verantwortungsstatus für jedes Asset ermittelt haben, können Sie standardmäßige ITSM-Workflows für die Asset-Verwaltung und -Wartung erstellen und Probleme an die richtige Person eskalieren.

In diesem Fall fungiert Ihr ITAM-System als eine zentrale Informationsquelle, die verschiedene LOBs und IT-Mitarbeiter mit Informationen über entdeckte Schwachstellen, Konfigurationsprobleme oder verschwenderische Ressourcennutzung versorgt.

Planen regelmäßiger Audits

Die Verwaltung von IT-Assets ist ein Lebenszyklusprozess. Wenn Sie die erste Optimierungsrunde hinter sich gebracht haben, könnte in einer abgelegenen Ecke ein neuer Wildwuchs entstehen. Auch ältere Software und Server müssen häufiger gepatcht werden und neue Technologieinvestitionen wirken sich ebenfalls auf den Zustand Ihres IT-Ökosystems aus. Um das Gleichgewicht aufrechtzuerhalten, müssen Sie regelmäßig alle 12 bis 18 Monate Audits durchführen.

Fazit

Die Verwaltung von IT-Assets ist eine "hauswirtschaftliche" Tätigkeit: Es mag auf den ersten Blick nicht aufregend klingen, aber ihr Wert darf nicht unterschätzt werden. Ohne ITAM wird Ihr Unternehmen nicht in der Lage sein, in anderen Bereichen des IT-Servicemanagements zu überzeugen. Noch wichtiger ist, dass ein laxer Umgang mit IT-Assets nicht nur zu Budgetverschwendung, sondern auch zu erhöhten Sicherheitsmaßnahmen und Compliance-Risiken führt. Ein optimierter ITAM-Prozess, der einmal eingeführt wurde, schützt Ihr Unternehmen auch in den kommenden Jahren.

Wenden Sie sich an Infopulse, um mehr über unsere Asset-Audit-Services und ITAM-Beratung zu erfahren.

![What Is ITAM [banner]](https://www.infopulse.com/uploads/media/banner-1920x528-what-is-it-asset-management-and-how-to-build-one.webp)

![SW Maintenance [thumbnail]](/uploads/media/thumbnail-280x222-the-importance-of-software-maintenance.webp)

![Azure Backup for SAP HANA databases [Thumbnail]](/uploads/media/thumbnail-280x222-azure-backup-the-most-suitable-solution-for-sap-hana-databases.webp)

![Data Platforms on Azure [thumbnail]](/uploads/media/thumbnail-280x222-building-data-platforms-microsoft-azure.webp)

![Robotic Invoice Process Automation [thumbnail]](/uploads/media/automating-invoicing-with-rpa-280x222.webp)

![Digital Alignment Drivers [thumbnail]](/uploads/media/thumbnail-280x222-the-top-forces-driving-digital-alignment.webp)

![Infopulse BCP im Detail [thumbnail]](/uploads/media/article-infopulse-bcp-implementation-280x222.webp)