SOC-Anwendungsfälle: Wie optimale Cyber-Response-Szenarien definiert und implementiert werden können

Was ist ein SOC-Anwendungsfall?

Unternehmen sind es gewohnt, das SOC als eine Geschäftseinheit zu betrachten - ein Team von Cybersecurity-Spezialisten, das für den Schutz Ihres technischen Bestands zuständig ist.

In operativer Hinsicht ist das SOC jedoch auch ein Geschäftsprozess. Als solcher besteht er aus verschiedenen Modellierungselementen (Komponenten) - Standardaktivitäten, Informationsverbindungen, Richtlinien, Regeln und Tools.

Im obigen Sinne ist das SOC eine Reihe von Szenarien und Aktivitäten zur Identifizierung von Mustern, um Anomalien, Angriffsversuche, Schwachstellen, Zero-Day-Exploits und andere Cyber-Risikofaktoren zu erkennen und anschließend Methoden zur Risikominderung anzuwenden.

Die Entwicklung von SOC-Anwendungsfällen ist ein formalisierter Mechanismus zur Auswahl und Implementierung von Szenarien für die Erkennung von Cybersecurity-Vorfällen, Tools und Reaktionsmaßnahmen.

Das Endziel: Aufbau eines sich wiederholenden Prozesses zur Erkennung von Vorfällen und Festlegung von standardisierten Reaktionsplänen für verschiedene Arten von Bedrohungen. Der letzte Teil umfasst die Untersuchung und Schadensbegrenzung durch SOC-Analysten sowie automatische Reaktionsszenarien für häufige Probleme mit Cloud-basierten SIEM/SOAR-Lösungen.

Wie Sie SOC-Anwendungsfälle für Ihr Unternehmen entwickeln können

Jeder Anwendungsfall (unabhängig von der Domäne) durchläuft vier Lebenszyklusphasen:

- Design

- Entwicklung

- Implementierung

- Anwendung

- Feinabstimmung

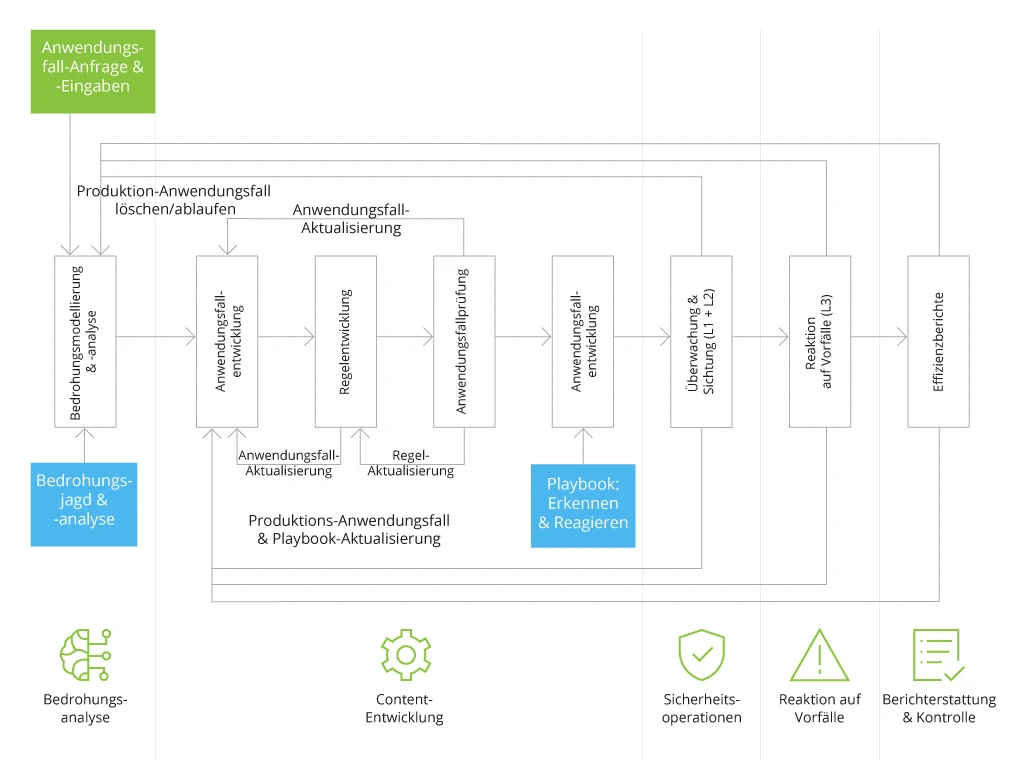

Nachfolgend finden Sie einen Überblick über den Standard-Entwicklungsprozess eines SOC-Anwendungsfalls, den Infopulse im Rahmen seiner SOC-Services anwendet.

Design: Vor-Ort-Bewertung und Bedrohungsmodellierung

Um eine Cyber-Abwehrstrategie zu entwickeln, müssen Sie zunächst verstehen, wovor Sie sich schützen wollen. Eine Vor-Ort-Sicherheitsbewertung ist ein Audit Ihrer aktuellen Sicherheitslage, gepaart mit einer grundlegenden Bewertung der Geschäftsrisiken, denen Ihr Unternehmen ausgesetzt ist.

Zu den größten geschäftlichen Bedrohungen gehören:

- Risiko von Datenschutzverletzungen/Datenverlusten

- Direkte Hackerangriffe und Ausnutzung von Schwachstellen

- Insider-Angriffe oder Datenverluste

Auf der unteren Ebene lassen sich die oben genannten Risiken in spezifische Angriffsvektoren und Angriffsszenarien für Ihre IT-Infrastruktur umsetzen. So sind beispielsweise ältere Server aufgrund veralteter Betriebssystemversionen oder verspäteter Patches häufig anfällig für Angriffe mit Remotecodeausführung (Remote Code Execution, RCE).

Wenn Sie erst vor kurzem in die Cloud migriert haben, bieten Ihre aktuellen Konfigurationen möglicherweise nicht die volle Sicherheit Ihrer Ressourcen. Tatsächlich verursachten Fehlkonfigurationen in der Cloud im vergangenen Jahr 15 % der Sicherheitsverstöße, so dass wir immer empfehlen, auf diese Probleme zu achten.

Dennoch: Untergeordnete Anwendungsfälle werden oft in einem übergeordneten Anwendungsfall verschachtelt. Wenn Ihr Ziel beispielsweise darin besteht, die Risiken einer Datenschutzverletzung zu minimieren, werden die SOC-Fälle auf unterer Ebene die "Erkennung von unbefugten Aktivitäten auf Servern", die "Erkennung und Verhinderung von Server-seitigen Injektionen (Server-side Injection, SSI)" und die "Überprüfung von Servern auf verdächtige Datenexporte" umfassen.

Die Definition von SOC-Fällen der unteren Ebene wird auch als Bedrohungsmodellierung bezeichnet. Cybersecurity-Analysten identifizieren alle möglichen Angriffsversuche und Schwachstellen, denen Ihr Unternehmen ausgesetzt sein könnte.

Entwicklung: Scannen auf Schwachstellen

Sobald Sie den Umfang des erforderlichen Schutzes bestimmt haben, ist es an der Zeit, alle IT-Ressourcen Ihres Unternehmens zu erfassen und zu bewerten. Ihr Ziel ist es, ein Inventar aller Netzwerkendpunkte, lokalen und Cloud-basierten Server und anderer "Eingangspunkte" zu Ihren IT-Systemen zu erstellen, z. B. Unternehmens-E-Mails, Anmeldeformulare für Anwendungen usw.

Unser Cybersicherheitsteam kartiert in der Regel zunächst alle ungeschützten Endpunkte, um die "Schwachstellen" in Ihrer Baseline aufzuzeigen. Anschließend führen wir einen gründlichen Schwachstellenscan in lokalen und Cloud-Umgebungen durch, um Schwachstellen in bestimmten Systemen zu identifizieren. So können Sie beispielsweise Anwendungen mit minderwertigen Sicherheitskontrollen, Firewall-Fehlkonfigurationen für hybride Cloud-Infrastrukturen und andere Fehler in der IT-Verwaltung erkennen.

Auf der Grundlage der Schwachstellenbewertung entwickeln wir dann spezifische Regeln für:

- die Erkennung von Ausbeutungsversuchen (z. B. als Reaktion auf verschiedene Arten von Malware)

- künftige Abhilfemaßnahmen (um das erneute Auftreten von Schwachstellen zu verhindern)

Anschließend formalisieren wir diese in spezifischen SOC-Bedrohungsüberwachungspraktiken und Playbooks für die Reaktion auf Vorfälle.

Implementierung: Bedrohungen entschärfen und Ursachen beseitigen

Anhand der Daten aus Ihren Schwachstellenscans lässt sich leicht feststellen, wo häufige Risiken auftreten und warum sie fortbestehen.

In den meisten Fällen haben die Schwachstellen eine der folgenden Ursachen:

- Menschliches Versagen - 82 % der Datenschutzverletzungen sind bis zu einem gewissen Grad auf menschliches Versagen zurückzuführen. Ihre SOC-Anwendungsfälle sollten so konzipiert sein, dass die Auswirkungen einzelner Benutzeraktionen auf die Unternehmenssicherheit minimiert werden. Zum Beispiel kann die Implementierung einer starken Passwort-Sicherheitsrichtlinie und 2FA die Risiken von Brute-Force-Angriffen minimieren.

- Unzureichende IT-Verwaltung - die unüberlegte Einführung von Tools für die Remote-Arbeit während der Pandemie, schlechte Entscheidungen in Bezug auf die Netzwerksicherheit und unzureichende Firewall-Konfigurationen sind häufige Probleme bei der Systemverwaltung, die zu Sicherheitsverletzungen führen. Beheben Sie unzureichende Kontrollen und geben Sie neue Richtlinien heraus, um eine Wiederholung zu verhindern.

- Lift-and-Shift-Migration in die Cloud - einige Unternehmen bedenken einfach nicht die neuen Sicherheitsimplikationen, wenn sie lokale Anlagen oder lokale Anwendungen in die Cloud verlagern. Beispielsweise ist eine lokale SharePoint-Bereitstellung in der Regel durch die Unternehmens-Firewall geschützt. Bei der Umstellung auf SharePoint Online benötigen Sie jedoch Cloud-spezifische Zugriffsverwaltungskontrollen (Access Management, AM) und Sicherheitskonfigurationen.

Insgesamt sind die Ursachen für diverse Schwachstellen sehr vielfältig. Ihr Ziel ist es, diese Probleme proaktiv mit neuen Cybersicherheitsrichtlinien und zusätzlichen Sicherheitstools anzugehen.

Anwendung: Schwachstellenmanagement

Schwachstellenmanagement ist ein fortlaufender Prozess. Angesichts der Tatsache, dass Unternehmen weltweit im Durchschnitt 1.200 Angriffen pro Woche ausgesetzt sind, ist die Durchführung regelmäßiger Bewertungen billiger als die Bekämpfung eines Angriffs.

Eine häufige Frage, die uns gestellt wird, ist, wie oft Ihr Unternehmen Schwachstellen-Scans durchführen sollte.

Die kurze Antwort: Eine höhere Frequenz ist immer besser (d. h. alle 3-6 Monate). Im Durchschnitt werden 80 % der Sicherheitslücken 23 Tage vor der Veröffentlichung des offiziellen Patches veröffentlicht. Wenn Sie in einer sensiblen Branche wie dem Finanzsektor tätig sind, unterliegen Sie möglicherweise zusätzlichen Vorschriften. Um die PCI DSS-Konformität aufrechtzuerhalten, müssen Zahlungsdienstleister beispielsweise vierteljährlich eingehende Schwachstellenbewertungen vornehmen und alle sechs Monate Sicherheitstests (Pen-Tests) durchführen.

Cloud-basierte SOAR-Lösungen wie Azure Sentinel ermöglichen es Unternehmen jeder Größe, automatische Bedrohungsüberwachung und Schwachstellenerkennung zu implementieren. Durch die Automatisierung von Standard-Sicherheitsabläufen können sich SOC-Teams auf wertorientiertere Aufgaben wie die proaktive Suche nach Bedrohungen und die Risikominderung konzentrieren.

3 Standardtypen von SOC-Anwendungsfällen

Nachdem Sie nun die allgemeinen Mechanismen der Entwicklung von SOC-Anwendungsfällen verstanden haben, lassen Sie uns einige gängige Beispiele für SOC-Anwendungsfälle betrachten.

Ein guter Weg, sich einen Anwendungsfall vorzustellen, ist ein Kontrollmechanismus für die Cybersicherheit, den Sie zur Erkennung von Anomalien auf den folgenden Ebenen einsetzen:

- Technische Ebene

- Ebene der Geschäftslogik

- Ebenen des Nutzerverhaltens

Technische Anwendungsfälle

Die meisten Schwachstellen treten auf der Ebene der IT-Infrastruktur auf - Netzwerke, Datenverwaltung, Server, Systemintegrationen und Betriebssysteme.

Hacker kennen sich mit den verschiedenen technischen Komponenten gut aus (da viele von ihnen universell eingesetzt werden) und können daher Angriffe unter Ausnutzung bekannter Schwachstellen planen. Bei einer falsch konfigurierten Firewall können beispielsweise Standardrichtlinien aktiviert sein, so dass ein Eindringen relativ leicht möglich ist.

Webserver sind ein weiteres attraktives Ziel für Cyber-Kriminelle, denn die möglichen Gewinne sind hoch. Durch das Eindringen in einen E-Mail-Server könnte sich ein Hacker beispielsweise Zugang zu sensiblen Unternehmensdokumenten verschaffen und dann durch die Androhung von Offenlegung Ransomware fordern. Oder sie nutzen Ihren E-Mail-Server, um Spam oder Phishing-Kampagnen an andere Unternehmen zu senden. Beide Szenarien sind nicht gut für Ihr Unternehmen. Ebenso können Verletzungen von Datenbank-, Datei- oder Streaming-Servern sowohl Betriebsausfälle als auch Reputationsschäden verursachen (ganz zu schweigen von Bußgeldern für die Einhaltung von Vorschriften).

Um solche Szenarien zu erkennen, benötigt Ihr SOC-Team einen etablierten Prozess zur Erfassung von Sicherheitst-Elemetriedaten, gepaart mit proaktiven Mechanismen zur Verhinderung von Eindringen. So können beispielsweise die Protokolldaten der Web Application Firewall (WAF) bei der Identifizierung komplexer Bedrohungen hilfreich sein.

Das Ziel der SOC-Analysten ist es, verschiedene Analyseregeln zur Erkennung von Anwendungsfällen auf Infrastrukturebene zu erstellen und zu implementieren. Anschließend reagieren sie auf der Grundlage der Standard-SOC-Verfahren auf festgestellte Anomalien.

Anwendungsfälle der Geschäftslogik

Hacker kennen viele Möglichkeiten, die Geschäftslogik von Standardanwendungen zum eigenen Vorteil auszunutzen. Sie können zum Beispiel das Empfehlungsbonussystem missbrauchen oder die Zugriffskontrollliste (Access Control List, ACL) der Anwendung manipulieren, um ihre Berechtigungen zu erweitern. In beiden Szenarien wird der Angriff aufgrund des zugrunde liegenden Anwendungsdesigns möglich.

Der optimale Ansatz zur Minimierung von Risiken aufgrund von Fehlern in der Geschäftslogik ist die Implementierung von Security-by-Design. Dies bedeutet, dass Cybersecurity-Spezialisten in die Produktentwicklung einbezogen werden müssen, um relevante Sicherheitskontrollen im Produkt zu kodifizieren. Genau das setzt der DevSecOps-Prozess voraus.

In den meisten Fällen möchten die Unternehmen jedoch bereits vorhandene Individualsoftware sichern. In diesem Fall besteht die beste Vorgehensweise darin, app-spezifische Anomalietypen und Angriffsmuster zu erfassen. Erstellen Sie dann Regeln zur Identifizierung von Signalen für die kartierten Risiken. In einigen Fällen kann eine solche Überwachung zusätzliche Investitionen in die Sicherheitstechnologie erfordern.

Unabhängig davon sollten Sie eine IP-Überwachung implementieren, um potenziell bösartige Zugriffsversuche und die Nutzung von Anwendungen zu erkennen (und zu blockieren). Solche Regeln können speziell für Ihren Produkttyp und Ihre Branche konfiguriert werden. Wenn Sie eine lokale Bank sind, die hauptsächlich deutsche Kunden bedient, sind mehrere Anfragen zum Zurücksetzen von Passwörtern, die von einer IP-Adresse in Malawi kommen, ein wahrscheinliches Signal für ein Eindringen.

Bestimmte Branchen wie das Finanzwesen und die Telekommunikation schließen auch häufig Betrugserkennungsszenarien in die SOC-Anwendungsfälle ein. So könnte ein Telekommunikationsanbieter beispielsweise verhindern wollen, dass die Verteilung von Treueboni manipuliert wird. Betrugsszenarien sind schwieriger zu implementieren, da sie sowohl eine fortgeschrittene Regelentwicklung (mit dynamischen, kontextbasierten Ausschlüssen) als auch zusätzliche Investitionen in SIEM/SOAR-Technologien erfordern.

Verhaltensbasierte Anwendungsfälle

Die letzte Gruppe von Anwendungsfällen sollte sich auf die Erkennung von Anomalien im Benutzer- und Systemverhalten konzentrieren. Zu den Anomalien im Benutzerverhalten können eine plötzliche Spitze im gesendeten Datenverkehr von einer bestimmten Benutzer-ID oder mehrere Versuche zur Passwortrücksetzung von einer unbekannten IP-Adresse gehören. Dies sind wahrscheinliche Indikatoren für einen möglichen Eindringversuch.

Anomalien im Systemverhalten stehen in engem Zusammenhang mit infrastrukturbezogenen Anwendungsfällen - Fälle, in denen sich ein bestimmtes System nicht wie vorgesehen verhält. Beispielsweise wird plötzlich der Datenverkehr von einer bestimmten IP blockiert. Solche Anomalien können ein Zeichen für einen Eindringversuch, eine anhaltende Störung oder eine frühere Manipulation sein.

Um verhaltensbezogene Anwendungsfälle abzudecken, kann es sich lohnen, in Systeme zur Analyse des Benutzer- und Entitätsverhaltens (User and Entity Behavior Analysis, UEBA) zu investieren, die automatisch Daten über Anwendungsnutzungsmuster sammeln und Ihr SOC-Team auf Anomalien aufmerksam machen.

Schlussfolgerungen

Derzeit beträgt die durchschnittliche Zeit für die Behebung von Cybersicherheitslücken 205 Tage. Die derzeitige Häufigkeit von Angriffen setzt ungeschützte Unternehmen zahlreichen Risiken aus. Früher war die Einführung von SOCs größeren Unternehmen mit Sicherheitsbudgets in Millionenhöhe "reserviert". Das ist heute jedoch nicht mehr der Fall.

Wettbewerbsfähige SOC-Servicemodelle wie SOC as a Service und Managed SOC, gepaart mit fortschrittlichen SOAR-Lösungen wie Azure Sentinel, machen diese Funktion für Unternehmen verschiedener Größen und Branchen zugänglicher. Außerdem können Sie immer mit einem "Testlauf" von SOC-Anwendungsfällen beginnen und die Abdeckung schrittweise auf neue Geschäftssysteme ausweiten, wenn sich Ihr Risikoradar weiterentwickelt.

Die Cybersecurity-Spezialisten von Infopulse würden sich freuen, Ihnen einen detaillierten Überblick über die möglichen SOC-Einführungsszenarien für Ihr Unternehmen geben zu können. Kontaktieren Sie uns noch heute.

![SOC Use Cases [banner]](https://www.infopulse.com/uploads/media/banner-1920x528-soc-use-cases-definition-and-implementation-best-practices.webp)

![A Guide to Adopt Microsoft Sentinel for SAP [thumbnail]](/uploads/media/thumbnail-280x222-microsoft-sentinel-for-sap.webp)

![Defender for IoT [thumbnail]](/uploads/media/thumbnail-280x222-how-to-ensure-Iot-and-ot-security98.webp)

![Cryptojacking and how to prevent it [thumbnail]](/uploads/media/thumbnail-280x222-what-is-cryptojacking.webp)

![DevSecOps on Azure vs on AWS [thumbnail]](/uploads/media/thumbnail-280x222-dev-sec-ops-on-aws-vs-azure-vs-on-prem_1.webp)

![What Is ITAM [thumbnail]](/uploads/media/thumbnail-280x222-what-is-it-asset-management-and-how-to-build-one.webp)

![Infopulse BCP im Detail [thumbnail]](/uploads/media/article-infopulse-bcp-implementation-280x222.webp)